ÍNDICE

Introducción a la Arquitectura

Panorámica de Seguridad

Encriptación

Autenticación

Ataques contra el Sistema de Seguridad

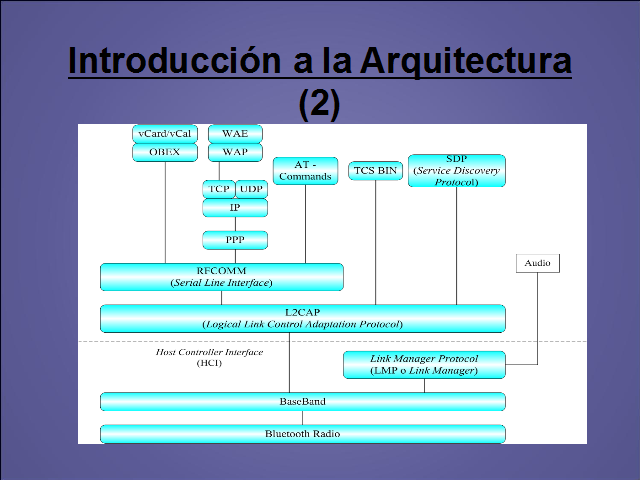

Introducción a la Arquitectura

LMP

Conexión, autenticación, supervisión del enlace, cambio de clave, QoS, encriptación…

L2CAP

Servicios de transporte sobre sus canales: bidireccionales para comandos, CO para pto-pto y bidireccionales, CL unidireccionales.

HCI

Interfaz uniforme para acceso al medio (USB, RS-232, UART), con control y registro de eventos.

Introducción a la Arquitectura(2)

Modos de Seguridad

Modo 1: inseguro

Modo 2: seguridad a nivel de servicio

Tras establecer canal L2CAP

Gestor de Seguridad

Modo 3: seguridad a nivel de enlace

Procedimientos antes de establecer el canal

Soporta auntenticación y encriptación

Clave secreta de enlace

Panorámica del Sistema de Seguridad

Elementos del Sistema de Seguridad

Gestor de Seguridad

Elemento centralizado y único con acceso a las bases de datos de servicios* y dispositivos*

Políticas de control de acceso e interfaces con otros protocolos y usuarios de dispositivos

Telefonía inalámbrica ? L2CAP

Redes de marcado ? RFCOMM

Paso de ficheros y sincronización ? OBEX

Tipos de servicios

Políticas de seguridad

En capas altas

Pueden definirse para aplicaciones específicas y aplicarse en paralelo*

Cuando se efectúan peticiones al o desde el gestor

Aplicación para comprobar autorización de dispositivo a usar un servicio

HCI para determinar si se necesita autenticar y/o encriptar una conexión

Interfaz de usuario para pedir PIN o autorizar dispositivo

Capas de protocolos, para pedir accesos al gestor

Por defecto, se recomienda:

Para entrantes, autenticar y autorizar

Para salientes, autenticar

Encriptación

Negociación

Tras autenticación y autorización

Se negocia modo y tamaño de clave

Modos

Sin encriptación, encriptar paquetes sólo sobre enlaces pto-pto o sobre enlaces pto-pto y difusión.

Clave

Hasta acordar un tamaño (LMP_accepted)

Posibilidad de cambio en medio de la transmisión

Encriptación

Paso de mensajes

Autenticación

Bonding (general y dedicado) y Pairing

Proceso de verificación de clave pública (de enlace)

Provocada a petición de aplicación mediante comandos HCI

Procedimiento de paso de mensajes

1. Envío BD_ADDR 48 bits ?

2. Nº aleatorio 128 bits ?

3. Ambos hacen E1 con los 2 anteriores + clave de enlace

4. Envío del resultado (32 bits) ?

5. Comprobación del demandado

Claves

Tipos: K, Kmaster, KA, KAB, Kinit, KC

Generación de claves de enlace

Para comenzar proceso de encriptación

A partir de una clave secreta (o PIN)

Cambio de clave de enlace

Con comando HCI

Cambio a claves de enlace temporales

Para encriptar

Válida sólo durante una sesión de broadcast

Ataques contra el Sistema de Seguridad

Vulnerabilidades del Sistema de Seguridad

Relativas al código PIN

Relativas a las claves

Relativas al proceso de autenticación

Medidas de seguridad básicas

Activar la seguridad del dispositivo Bluetooth

Códigos PIN razonablemente largos

Emparejamiento de dispositivos conocidos en privado

Activar el modo “invisible”

Ataques contra un dispositivo Bluetooth

DoS

Bluebugging

Bluesnarfing

Bluejacking

Página siguiente  |