Expressões da Ciberidentidade e Ativismo nas Redes:

o caso da cultura dos hackers

- 1. A identidade na pós-modernidade

- 2. Os hackers e o hacktivismo

- 3. Segregação ciberespacial, solidão e territorialização subjetiva

- 4. Caminhos para a discussão da ciberidentidade

- 5. Referências Bibliográficas

- Notas

ABSTRACT

O presente artigo propõe a exploração das novas configurações de identidade presentes no ciberespaço, denominadas de ciberidentidades. Estas são marcadas pela fragmentação, multiplicidade e mobilidade. A dinâmica e formas de expressão das ciberidentidades podem ser percebidas através do estudo da cultura hacker, uma cultura que utiliza as redes digitais como principal (e muitas vezes único) meio de comunicação e de ação. Este cenário psico-sociológico apresenta desafios de pesquisa para a compreensão do cenário atual e acompanhamento de novas formas de identidade num futuro marcado pela obsolescência programada.

Palabras clave:

· ciberespacio

· comunicación mediada por ordenador

· comunidades virtuales

· cultura

· internet

1. A identidade na pós-modernidade

A sociedade, no final do século XX e início do século XXI, apresenta-se de forma fragmentada, caótica, acelerada e onipresente espacialmente, levando à perda ou deslocamento do sentido que o sujeito tem a cerca de si mesmo e provocando uma "descentração do sujeito". Esse fenômeno é responsável pela crise de identidade individual do homem no mundo pós-moderno, onde "As velhas identidades, que por tanto tempo estabilizaram o mundo social, estão em declínio, fazendo surgir novas identidades e fragmentando o individuo moderno, até aqui visto como um sujeito unificado" (HALL, 1999, p. 7).

O sujeito fragmentado caracteriza-se por ter múltiplas identidades culturais – que podem ser contraditórias ou não – provisórias variáveis e muitas vezes problemáticas. O individuo pós-moderno assume uma identidade "móvel" e "temporária" – uma possibilidade dentre as múltiplas possíveis – de acordo com o momento e local. Isso ocorre porque a construção da identidade se dá na interação com os outros – e "pelas formas através das quais nos imaginamos ser vistos por outros" (HALL, 1999, p. 39) – ao longo da vida, constituindo um processo em constante mudança e formação.

Essa "mobilidade" da identidade, segundo Turkle (1997), se torna mais latente e perceptível na Internet. A linha tênue entre o real e o virtual é esmaecida, de forma que as "janelas", acionadas através de softwares, possibilitam à pessoa "estar" em vários contextos simultaneamente, ou seja, a tecnologia possibilita a configuração de uma identidade formada pela presença distribuída no ciberespaço. Turkle completa seu raciocínio dizendo que esta estrutura encoraja o ser humano a se perceber como fluido, descentralizado, flexível, múltiplo e em constante mutação.

Baudrillard (1990) denomina esta pessoa fragmentada, múltipla, de "sujeito fractal", porque:

Como fragmentos de um holograma, cada parte contém o universo inteiro. A característica do objeto fractal é que toda a informação relativa ao objeto está contida nos mínimos detalhes. Da mesma maneira, podemos falar hoje em dia de um sujeito fractal que se desfragmenta em uma multidão de egos miniaturizados, todos parecidos uns com os outros, se dividindo segundo um modelo embrionário como uma cultura biológica, que satura seu meio por simples divisões até o infinito. Como o objeto fractal se assemelha parte por parte a seus componentes elementares, o sujeito fractal não deseja mais do que se assemelhar com cada uma de suas frações. [...] Distribuído em todos os lugares, presente em todas as telas, mas em todos os lugares fiel à sua própria fórmula, a seu próprio modelo. [...] Já não é a diferença entre o sujeito e o outro, é a diferenciação interna do mesmo sujeito ao infinito. [...] É como dizer que já não estamos por inteiro... O sujeito atual já não está alienado, nem dividido, nem lacerado (p. 27).

Castells (1999) amplia o conceito de identidade ao chamar a atenção para a ligação entre o atributo cultural e a auto-representação na ação social. Neste sentido, o autor coloca que a identidade engloba um processo de construção de significado cultural, formada por atributos inter-relacionados que predominam sobre outras fontes de significado. Contudo, o autor alertar para a problemática de que a multiplicidade de identidades constitui um elemento de tensão e de contradição, tanto das ações sociais quanto da própria auto-representação, porque estabelece uma fonte de significado para as pessoas, que a constroem durante o processo de individuação.

Castells tece essas considerações para subsidiar uma proposta para distinção de três formas de construção da identidade: identidade legitimadora (que busca expandir a dominação das instituições elitistas, sendo vinculada ao nacionalismo), identidade de projeto (estabelecida através da construção de uma nova identidade para redefinição da posição social e transformação da estrutura da sociedade historicamente estabelecida) e identidade de resistência. Esta última é definida pelo autor da seguinte maneira:

Identidade de resistência: criada por atores que se encontram em posições / condições desvalorizadas e/ou estigmatizadas pela lógica da dominação, construindo, assim, trincheiras de resistência e sobrevivência com base em princípios diferentes dos que permeiam as instituições da sociedade, ou mesmo opostos a estes últimos (1999, p. 24).

Esta, no ciberespaço, é representada pelos hackers que, diferentemente do movimento da contracultura dos anos 70 de negação da tecnologia, utiliza a cultura digital e transforma os espaços virtuais em campo de batalha, ativismo e ação.

Os hackers são, na verdade, os desbravadores do milênio tecnológico, antes os homens desafiavam os mares desconhecidos agora navegam por bits e bytes, satisfazendo-se em provar que o mundo não é o que aparenta ser (Hackers & Internet, 1999, p. 29).

Para estabelecer a relação entre a identidade de resistência e os hackers é necessário nos remetermos à origem destes. Os hackers surgiram na década de 60, nos laboratórios do Massachusetts Institute of Technology (MIT), quando estudantes ficavam noites inteiras programando, criando os primeiros vírus de computador e procurando conhecer os segredos dos sistemas. Eram programadores autodidatas movidos pela curiosidade e desafio. Mais tarde esses autodidatas passaram a traduzir sua rebeldia contra as instituições através da invasão de áreas governamentais e grandes corporações. Isso lhes rendeu a denominação de criminosos e outsiders, amplamente difundida pela mídia impressa e televisiva da seguinte forma:

Ele é um outsider e, abstração feita de certos crimes capitais, a culpa mais grave é a de ser um outsider. Nos filmes, ele será no melhor dos casos um indivíduo original, objeto de um humorismo maldosamente indulgente. Na maioria dos casos, será o vilão, identificado como tal desde a sua primeira aparição, muito antes que a ação tenha se desenvolvido o suficiente para não dar margem ao erro de acreditar, ainda que por um instante apenas, que a sociedade se volta contra as pessoas de boa vontade (ADORNO & HORKHEIMER, 1985, p. 140).

Contudo, os hackers são guerreiros eletrônicos que procuram realizar ações na sociedade tecnológica. O código de responsabilidade hacker está pautado na socialização e descentralização tecnológica – apresentando o acesso ilimitado e irrestrito à Internet como forma de libertação. Os hackers possuem uma codificação ética que deve estar pautada nos seguintes princípios apresentados, resumidamente, a seguir: o conhecimento adquirido deve ser usado para adquirir mais conhecimento; deve-se atentar para a preservação dos dados do sistema invadido; só se deve compartilhar conhecimentos adquiridos com quem também compartilhar; a busca de invasões e coleção de senhas para futuros acessos precisa ser uma constante; e, por último, o sigilo da identidade de hacker – que só se revela aos membros do grupo ao qual pertence. O movimento hacker, segundo as idéias apresentadas por Hall (1999), pode ser identificado como uma "política de identidade", relacionando-se e sendo sustentada pela identidade social de seus integrantes.

A política de identidade relaciona-se, ainda, à sustentação da imagem (verdadeira ou não) e pelos mecanismos que Erving Goffman denomina de "salvar a face". Para Goffman (1980), "Face é uma imagem do self delineada em termos de atributos sociais aprovados – embora se trate de uma imagem que pode ser partilhada por outros, como quando a pessoa consegue fazer uma boa exibição profissional ou religiosa fazendo uma boa exibição para si mesma" (p. 77). Esta "face" se manifesta através da interpretação e leitura eventos que, ao serem avaliados, expressam a imagem da pessoa. A expressão "salvar a face", segundo Goffman, "parece se referir ao processo pelo qual a pessoa sustenta, para os outros, a impressão de não ter perdido a face", de não estar envergonhada. Como Goffman refere-se à sociedade anglo-americana o conceito de "salvar a face" está ligado ao termo "shamefaced", que para os brasileiros poderia ser "salvar a pele".

Ao se estabelecer um paralelo com o ciberespaço e, mais especificamente com as tribos e clãs de hackers, pode-se dizer que a manutenção da imagem relaciona o conhecimento tecnológico ao cumprimento do código de ética desta comunidade cibernética. Ou seja, localiza-se "difusamente no fluxo de eventos que se desenrolam no encontro, e se torna manifesto apenas quando esses eventos são tidos e interpretados em função das avaliações que neles se expressam" (GOFFMAN, 1980, p. 78). Isso diz respeito não só à distribuição dos conhecimentos adquiridos durante a jornada autodidata, mas também às desfigurações (1), utilizadas pelos hackers que assumem uma identidade hacktivista.

O Hacktivismo, enquanto movimento identificado, surgiu em 1997, com Oxblood Ruffin, atualmente consultor de segurança em sistemas no Canadá. Ruffin fundou o "Cult of the Dead Cow", grupo responsável pela criação do programa de gerenciamento remoto Back Orifice, e se preocupa em realizar invasões de sistemas de acordo com questões políticas e sociais. O grupo Cult of Dead Cow (cDc), atualmente, está criando um browser peer-to-peer (ponto-a-ponto) "anticensura" batizado de Peekabooty. A filosofia do programa é a mesma de um software de compartilhamento de arquivos: prescinde de servidores centralizados e o envio/recebimento de informações é feito diretamente entre as máquinas, impossibilitando a monitoração das comunicações eletrônicas. A diferença do Peekabooty é a sua finalidade: o programa deverá ser utilizado pelo usuário para acessar páginas web (webpages) censuradas por governos, como o da China e da Arábia Saudita, e para a troca de informações entre ativistas de direitos humanos.

Desta forma o "hacker" submete-se voluntariamente a desafios com dificuldades crescentes existentes na comunidade. Superar permanentemente estes desafios é o sentido da vida para um hacker. Nesta caminhada, sua jornada solitária para o autoconhecimento e a aprendizagem faz dele, ao mesmo tempo, seu aprendiz e seu mestre. Pode-se dizer que a cultura hacker está pautada na reputação adquirida durante a resolução de problemas considerados interessantes pelos outros hackers. Esta cultura (2) hacker é uma cultura de doação, onde o status e a reputação são adquiridos pelo que se compartilha com o grupo.

3. Segregação ciberespacial, solidão e territorialização subjetiva

Contudo, no mundo dos bits, do tribalismo e dos hackers, senhores digitais, nem sempre é possível "salvar a pele" após um engano. Muitas vezes o erro pode ser fatal e implica na expulsão do membro do grupo. Outras vezes o membro é repreendido publicamente – no caso dos hackers isso é feito através de um recado deixado em um Website invadido – e passa a ter seus passos vigiados. Em contrapartida, se um membro do clã é ameaçado ou caçado, os seus colegas estabelecem mecanismos de defesa para frear o processo e reforçar a segurança de todo o grupo. Portanto, a face também relaciona-se à cultura, de maneira que "cada pessoa, cada subcultura e cada sociedade parecem possuir seu próprio repertório característico de práticas de salvação da face. É a este repertório que se referem as pessoas quando perguntam como é ‘realmente’ uma pessoa ou uma cultura" (GOFFMAN, 1980, p. 83).

Para o hacker, a segregação ciberespacial é um castigo árduo e um fardo pesado, pois estabelece a expulsão da única comunidade em que deposita confiança e se sente à vontade. Devemos lembrar que o hacker, geralmente, é um indivíduo solitário, que considera os encontros presenciais perigosos e teme a perda da face. Goffman (1980) denomina isto de processo de evitação: "O modo mais seguro de se evitar ameaças à própria face é evitar contatos nos quais exista a probabilidade de ocorrência de tais ameaças" (p. 84-85). O processo de evitação se aplica tanto aos encontros "imediatos" como aos encontros "mediados", levando a pessoa "a buscar a segurança da solidão, em vez do perigo dos encontros sociais" (p. 102). Essa idéia está baseada na falta de controle da situação, pois as pessoas são imprevisíveis. No caso dos hackers esse sentimento é ainda mais exacerbado, pois a opção pelo afastamento do convívio social é derivada da falta de controle das "variáveis" numa situação com outros seres humanos – com as máquinas eles sabem como agir e prever o que irá acontecer caso eles executem determinada ação. Esse mecanismo de proteção serve não só para evitar o sofrimento, numa sociedade consumista e que valoriza as pessoas pela aparência e pelo que têm, como também para a autopreservação. Os hackers se isolam por medo de conviverem com pessoas presencialmente e também por medo de serem rejeitados socialmente. A interação entre os hackers pertencentes ao mesmo grupo se dá no ciberespaço. Para eles, geralmente, não é seguro o encontro presencial, mesmo entre amigos. Eles também não acreditam que a proximidade física do encontro presencial seja necessária para estabelecer a confiança. Para eles, o que importa é a contribuição e as ações no campo de batalha ciberespacial (MUSTARO, 2003).

De maneira complementar, segundo Turkle (1989), os hackers possuem uma auto-imagem de perdedores em relação à sociedade, mas acreditam que em relação ao computador formam uma elite seleta de experts, vencedores digitais:

É uma cultura de indivíduos que deixam uns aos outros um enorme espaço psicológico. É uma cultura de indivíduos que cresceram considerando-se diferentes, à parte, e que se empenham no que foi descrito por um hacker como ‘uma ética de tolerância absoluta para com tudo o que no mundo real seria considerado estranho’. Vestuário, aparência, higiene pessoal, quando dormir e quando acordar, o que comer, onde viver, com quem acompanhar - tudo isto não tem regras. Mas há companhia.

[...] Estão num relacionamento de meios para atingir certos fins com o computador. Querem que ele lhes ‘passe’ os seus dados e lhes facilite as experiências. [...] Edificaram um culto de proezas que se autodefine em termos de superar sistemas cada vez mais complexos (p. 183).

A ética de tolerância e superação de sistemas com graus de complexidade crescente relaciona-se, ainda, ao conceito de territorialização subjetiva, apresentado por Guattari & Rolnik (1996, p. 73). Da mesma forma que os jovens expressam sua identidade cultural através das roupas, corte e cor dos cabelos, piercings e outros adereços, na Web esse conceito é traduzido, pelos hackers, na utilização de caracteres especiais e símbolos de um dialeto ciberespacial – onde letras são trocadas por caracteres especiais e símbolos (Exemplos: h0m3P@gE, e13TR0nIc4) – conhecido como KRAD (3). Nas páginas desfiguradas, o KRAD é complementado por emoticons – que exercem a função de expressão de elementos não-verbais (como os gestos e as expressões faciais e corporais) / emoções – e onomatopéias, fundamentais para a compreensão da mensagem. Além disso, a relação entre identidade da pessoa e seu reconhecimento social pode ser feita pelos apelidos, "nicknames" utilizados.

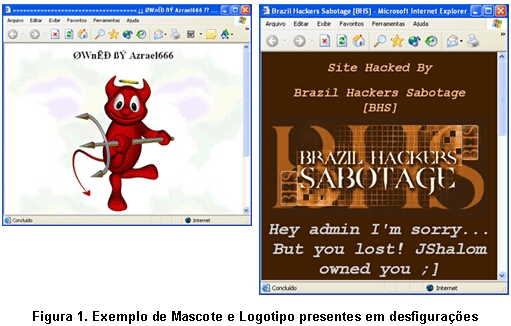

O significado do nickname pode estar relacionado à personalidade da pessoa que o utiliza, a um determinado grupo ou realidade específica, ou ainda refletir as aspirações individuais (BECHAIR-ISRAELI, s.d.). Esses apelidos, geralmente, possuem um elevado nível de sofisticação lingüística, já que brincam com a linguagem e com a tipografia. O hacker, na maioria das vezes, escolhe um nickname que reforça a sua identidade individual. Da mesma maneira, cada clã ou grupo utiliza diferentes formas para "marcar" e expressar sua identidade digitalmente. Quando um grupo desfigura um Website, geralmente, deixa uma mensagem (de protesto ou não), acompanhada de "mascote" (personagem estilizado com representação humanizada (4)), de "logotipo" (5) (Figura 1) ou de imagens que permitam a identificação e atribuição de "crédito" ao(s) responsável(is).

4. Caminhos para a discussão da ciberidentidade

As redes digitais possibilitam uma convergência comunicacional e novos espaços (não-presenciais) de interação, onde as pessoas podem reunir-se através de interesses pessoais que valorizam as singularidades e estabelecem um processo retroalimentador de negociação permanente. A Web "é um tapete de sentido tecido por milhões de pessoas e devolvido sempre ao tear. De permanente costura pelas pontas de milhões de universos subjetivos emerge uma memória dinâmica, comum, ‘objetivada’, navegável" (LÉVY, 1996, p. 114).

A sociedade atual, através das redes digitais, possibilita a expressão da identidade de diferentes formas: interagir com outros internautas assumindo sua identidade plenamente, interagir utilizando alguns traços da identidade e criando traços complementares, interagir utilizando uma identidade completamente diferente da original, e, por último, a possibilidade de não interagir e ficar como observador, como voyeur, como lurker (6).

Contudo, no caso dos hackers, a interação é fundamental, pois constitui uma fonte de conhecimento e confiança que resultam em uma comunidade simbólica. A comunidade simbólica dos hackers representa a cultura dos experts em programação computacional e de protocolos de comunicação. A cultura hacker constitui a fonte de significação cultural que permite, através de um sistema de representação, a identificação entre seus membros. No mundo dos hackers existem mitos, tradições e desejos de perpetuar, através de invasões e troca de informações, a herança cultural. Neste processo de hibridação cultural estão se formando novas identidades.

Precisamos refletir e atentar para as identidades que estão se formando na sociedade tecnológica, analisando as formas de interação e os mecanismos psico-sociológicos implicados neste processo. Essa tarefa é importantíssima para que possamos compreender as tendências futuras da formação de identidades nesta sociedade presenteísta e que vive de uma obsolescência constante de seus produtos culturais.

- ADORNO, Theodor; HORKHEIMER, Max. Dialética do esclarecimento: fragmentos filosóficos. Trad. Guido Antonio de Almeida, Rio de Janeiro: Jorge Zahar Ed., 1985.

- BECHAR-ISRAELI, Haya. "FROM TO : NICKNAMES, PLAY, AND IDENTITY ON INTERNET RELAY CHAT", Jornal of Computer-Mediated Communication - JCMC, vol. 1, no. 2, University of Southern California - USC. Disponível em: . Acesso em: 10 jul. 2002.

- CASTELLS, Manuel. O poder da identidade. Trad. Klauss Brandini Gerhardt. São Paulo: Paz e Terra, 1999. (A era da informação: economia, sociedade e cultura; v. 2)

- GUATARRI, Félix e ROLNIK, Suely. Micropolítica: cartografias do desejo. 4.ed. Petrópolis: Vozes, 1996.

- GOFFMAN, Erving. "A elaboração da face - uma análise dos elementos rituais na interação social" In: FIGUEIRA, Sérvulo Augusto (org.). Psicanálise e Ciências Sociais. Rio de Janeiro: Francisco Alves Ed., 1980 (p. 76-114).

- HACKERS & INTERNET. InfoFácil Especial, São Paulo: Editora Escala, Ano I, número 3, 1999, p. 26-29.

- HALL, Stuart. A identidade cultura na pós-modernidade. 3.ed. Trad. Tomaz Tadeu da silva e Guacira Lopes Louro. Rio de Janeiro: Editora DP&A, 1999.

- LÉVY, Pierre. O que é o virtual? Trad. Paulo Neves. São Paulo: Ed. 34, 1996. (Coleção TRANS)

- MUSTARO, Pollyana Notargiacomo. Hackers: um estudo sobre linguagens, identidades e educações no ciberespaço. 2003. Tese (Doutorado e, Educação) - Faculdade de Educação, Universidade de São Paulo, São Paulo, 2003.

- PEÓN, Maria Luísa. Sistemas de identidade visual. 2. ed. rev. Rio de Janeiro: 2AB, 2001.

- TEIXEIRA, Carlos Alberto. "A magia do warez" Internet.br, São Paulo, Ediouro, Ano 5, n.º 52, set. 2000, p. 98.

- TURKLE, Sherry. O segundo eu: os computadores e o espírito humano. 1ª ed. Lisboa: Editorial Presença, 1989.

- [1] - É caracterizada pela invasão de servidor e substituição de homepage institucional por página web que apresente mensagens e elementos hipermidiáticos, visualizados durante a persistência do problema de segurança (ou seja, até que este seja solucionado).

- [2] - Segundo Lévy (2000), a cultura é "uma rede de correspondência entre sistemas simbólicos" formados por línguas, organizações políticas, religiões, leis, papéis sociais, estruturações espaço-temporais, sistemas técnicos, etc. que são "atualizados e encarnados por pessoas" (p. 22).

- [3] - Criado para manter os textos razoavelmente legíveis e dificultar a busca de repositórios de FTPs que contivessem arquivos "piratas" para download (TEIXEIRA, 2000).

- [4] - A utilização de mascote, no caso das páginas desfiguradas, assume a característica de representação do próprio nickname (apelido), funcionando como uma espécie de avatar – representação gráfica de forma humana ou estilizada que reflete ações do usuário.

- [5] - Segundo Peón (2001), o que caracteriza um logotipo é a "forma particular e diferenciada" (p. 28) das letras utilizadas na composição do nome de uma instituição (empresa, organização, etc.). Em alguns casos o logotipo é associado a grafismos (elementos gráficos acessórios) ou a ideogramas (espécie de elemento figurado que representa uma idéia, um conceito).

- [6] - Nome atribuído ao "observador" que não participa nem contribui em um grupo de discussão ou sala de bate-papo.

![]()

Estos contenidos son Copyleft bajo una licencia de Creative Commons. Pueden ser distribuidos o reproducidos, mencionando su autor, siempre que no sea para un uso económico o comercial. No se pueden alterar o transformar, para generar unos nuevos.

"Este artículo es obra original de Pollyana NotargiaComo Mustaro y su publicación inicial procede del II Congreso Online del Observatorio para la CiberSociedad: http://www.cibersociedad.net/congres2004/index_es.html"

Pollyana NotargiaComo Mustaro

congreso(ARROBA)cibersociedad(PUNTO)net

As opiniões expressas em todos os documentos publicados aqui neste site são de responsabilidade exclusiva dos autores e não de Monografias.com. O objetivo de Monografias.com é disponibilizar o conhecimento para toda a sua comunidade. É de responsabilidade de cada leitor o eventual uso que venha a fazer desta informação. Em qualquer caso é obrigatória a citação bibliográfica completa, incluindo o autor e o site Monografias.com.