Página anterior Página anterior |   Voltar ao início do trabalho Voltar ao início do trabalho | Página seguinte  |

O segundo capítulo mostra os identificadores RFID e descreve suas principais características. Neste capítulo terá a definição de identificador e descreverá as características que ajudam a classificar e compreender como eles funcionam.

O terceiro capítulo aborda os outros componentes do sistema RFID e descreve suas principais características. Este capítulo trará informações dos leitores, impressoras e middleware RFID, definindo cada componente e mostrando suas características.

O quarto capítulo trata do tema segurança em sistemas RFID e demonstrando pontos fracos da tecnologia em relação à segurança e privacidade e quais os métodos utilizados para deixar o uso mais seguro. Este capítulo discute os problemas relativos à segurança, os pilares da segurança da informação e as zonas de segurança em RFID.

O quinto capítulo mostra a utilização prática da tecnologia RFID e algumas vantagens e desvantagens do uso. Neste capítulo são encontrados casos de utilização da tecnologia seus benefícios e os problemas encontrados.

Este capítulo aborda a definição, sistema, história, utilização e a evolução da tecnologia RFID.

1.1 - Definição de RFID

Segundo Bhatt & Glover (2007), RFID é a abreviação de radio frequency identification - identificação por radiofreqüência. Tecnologia de identificação que utiliza freqüência de rádio ou variações de campo magnético para comunicação entre componentes. O objetivo dessa tecnologia é melhorar a eficiência no rastreamento e localização de produtos, além de oferecer benefícios para quem tenha necessidade de registrar bens físicos.

O RFID ou identificação por radiofreqüência é uma tecnologia wireless[1]que tem como objetivo a coleta automática de dados. (Porto, 2005)

Conforme Mota (2006), RFID é uma tecnologia que utiliza ondas de radiofreqüência para a transmitir dados.

Conforme Ramos & Nascimento (2007), RFID trata-se um método de identificação automática através de sinais de rádio, onde é possível recuperar e armazenar dados remotamente através de dispositivos chamados de tags[2]RFID.

RFID é uma sigla de quatro letras em inglês que significa radio frequency identification, em português, identificação por radiofreqüência, é utilizada para identificação de objetos, animais e pessoas, para através dessa identificação facilitar o rastreamento, transmissão de dados e identificação automática.

1.2 - Sistema RFID

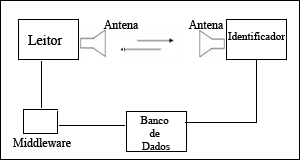

Segundo Mota (2006), apesar de alguns autores afirmarem que se pode ter um sistema RFID apenas com identificador e leitor, todos consideram o banco de dados importante para um sistema completo do ponto de vista prático. Um sistema RFID é composto por três componentes principais: identificador, leitor e banco de dados.

FIGURA 1 - Sistema RFID

FONTE: Mota(2006)

A FIG.1 mostra um sistema RFID com seus principais componentes em funcionamento. O identificador que identifica um objeto entra no campo de radiofreqüência da antena do leitor. O identificador envia sua identificação e seus dados, estes são recebidos pelo leitor e transmitidos ao sistema de banco de dados.

1.3 - Histórico

De acordo com Santini (2006), a tecnologia de RFID tem suas raízes nos sistemas de radares utilizados na Segunda Guerra Mundial. Os alemães, japoneses, americanos e ingleses utilizavam radares para avisá-los com antecedência da aproximação de aviões enquanto eles ainda estavam bem distantes. O problema era identificar dentre esses aviões quais eram inimigos e quais eram aliados. Os alemães então descobriram que se os seus pilotos girassem seus aviões quando estivessem retornando à base iriam modificar o sinal de rádio que seria refletido de volta ao radar. Esse método simples alertava os técnicos responsáveis pelo radar que se tratava de aviões alemães.

Segundo Ramos & Nascimento (2007), sob o comando de Watson-Watt, que liderou um projeto secreto, os ingleses desenvolveram o primeiro identificador ativo de amigo ou inimigo (IFF – Identify Friend or Foe), quando foi colocado um transmissor em cada avião britânico. Esses transmissores ao receber sinais das estações de radar no solo começavam a transmitir um sinal de resposta, que identificava o aeroplano como amigo.

Mas, a história do RFID começa de fato em 1973, quando Mario W. Cardullo requisitou a primeira patente americana para um sistema ativo de RFID com memória regravável. No mesmo ano, Charles Walton, um empreendedor da Califórnia, recebeu a patente para um sistema passivo, o qual era usado para destravar uma porta sem a ajuda de chaves.

O governo americano também estava trabalhando no desenvolvimento de sistemas de RFID, fazendo um sistema de rastreamento de material radioativo para o departamento de energia e outro de rastreamento de gado, para o departamento de agricultura, na década de 1970. (Ramos & Nascimento, 2007)

Conforme Santini (2006), na época os identificadores usados eram de baixa freqüência (LF – Low Frequency), 125 kHz, até que as empresas que comercializavam estes sistemas mudaram para os sistemas de alta freqüência (HF - High Frequency), de 13.56 MHz, considerado irregular. Hoje estes sistemas são usados em diversas aplicações, como controle de acesso e sistemas de pagamento.

No começo dos anos 80, a IBM (Internacional Business Machine) patenteou os sistemas de freqüência ultra alta (UHF - Ultra High Frequency), possibilitando o uso do RFID para fazer leituras a distâncias superiores a dez metros. Hoje, a IBM não é mais detentora desta patente, que foi vendida para a Intermec, uma empresa provedora de códigos de barra, devido a problemas financeiros ainda na década de 90. O grande crescimento do RFID UHF foi em 1999, quando as empresas Uniform Code Council, EAN International, Procter & Gamble e Gillete fundaram o Auto-id Center, no MIT, Massachusetts Institute of Technology. A pesquisa do Auto-id Center era mudar a essência do RFID de um pequeno banco de dados móvel para um número de série, o que baixaria drasticamente os custos e transformaria o RFID em uma tecnologia de rede, ligando objetos à Internet através dos identificadores. (Santini, 2006)

Entre 1999 e 2003, o Auto-id Center cresceu e ganhou apoio de mais de cem companhias, além do departamento de defesa dos Estados Unidos. Nesta mesma época, foram abertos laboratórios em vários outros países, desenvolvendo dois protocolos:

De interferência aérea (Classe 1 e Classe 0);

O código eletrônico de produto (EPC - Eletronic Product Code), o qual designa o esquema e arquitetura de rede para a associação de RFID na Internet.

Em 2003, o Auto-id Center fechou, passando suas responsabilidades para os Auto-id Labs.

Em 2004, a EPC ratificou uma segunda geração de padrões, melhorando o caminho para amplas adoções. (Ramos & Nascimento, 2007)

1.4 - Utilização

"A utilização da tecnologia RFID é bastante ampla, especialmente na área de logística e retaguarda, em carretas ou mesmo caixas de despacho de produtos e, em breve, também na interface com o consumidor, especialmente nas áreas de vendas. Esta tecnologia deverá conviver por muito tempo com os códigos de barras."(Santana, 2005:11)

Segundo Mota (2006), a primeira grande utilização da tecnologia RFID foi durante a segunda guerra mundial quando as forças britânicas utilizaram para identificar amigos e inimigos, respondendo ou não aos pedidos de identificação por meio de ondas de rádio.

A tecnologia já vem sendo utilizada no dia a dia, no controle de acesso a prédios, ambientes corporativos, e no ingresso em meios de transporte; ambos com uso de cartões de aproximação. É possível perceber a utilização também em livros e pequenos objetos para evitar furto. No Brasil, um exemplo claro, está nas praças de pedágio das rodovias do estado de São Paulo, o sistema é conhecido como "SEM PARAR", onde um identificador instalado no veículo possibilita a abertura automática da cancela, liberando a passagem. (Mota, 2006)

Conforme Bhatt & Glover (2007), a identificação por radiofreqüência pode ser utilizada nos mais diversos tipos de negócios e com diversos objetivos, significando uma automação mais rápida com estoques contínuos e precisos, empresas podem compartilhar informações com os parceiros, além de ter informações sobre a localização e as condições dos itens do início ao fim da cadeia de produção. Os varejistas utilizam para controlar roubos, aumentar a eficiência nas cadeias de fornecimento e para melhorar o planejamento da demanda. Fabricantes de remédios fazem uso para combater a falsificação e reduzir erros no preenchimento de receitas

A amplitude de utilização é muito grande desde o simples registro de bens físicos até o rastreamento de veículos; mas principalmente na área da logística com identificação de contêineres e caixas, gerenciamento de remessas aos clientes. (Santana, 2005)

1.4.1 - Tipos de aplicação

Os tipos de aplicações RFID têm como característica abordagens inteiras a essa tecnologia e são diferentes em relação à implementação. Cinco categorias são suficientes para fornecer sentido às considerações e problemas relativos às aplicações RFID. (Bhatt & Glover, 2007)

Controle de acesso;

Identificar e enviar;

Registro em pallets e caixas;

Registrar e rastrear;

Prateleiras inteligentes.

1.4.1.1 - Controle de Acesso

Segundo Bhatt & Glover (2007), são aplicações destinadas a permitir acesso a determinadas pessoas em áreas restritas, onde apenas credenciados tenham permissão para circular. Por exemplo: um identificador RFID em um automóvel, pode permitir acesso a uma estrada ou prédio

1.4.1.2 - Identificar e Enviar

Aplicações de identificação e envio são sistemas RFID mínimos que permitem ao usuário acrescentar informações tanto no sistema quanto no identificador. Por exemplo: o usuário de transporte coletivo que possui o cartão transporte, que na verdade é um identificador RFID, ao passar pela catraca, é lido o conteúdo do cartão e enviado ao sistema para verificação. (Bhatt & Glover, 2007)

1.4.1.3 - Registro em pallets e caixas

Para Bhatt & Glover (2007), uma das mais comuns aplicações de RFID é o registro em pallets e caixas, onde basicamente se coloca uma "placa" na unidade de envio constituída por um ou mais itens individuais. Por exemplo: Um contêiner com livros é identificado com RFID, adquirindo sua identificação única, porém cada livro pode conter a sua identificação individual.

1.4.1.4 - Registrar e Rastrear

Um dos primeiros usos da tecnologia RFID foi para rastrear o gado de leite. Agora animais de estimação e gado de todos os tipos são identificados e suas informações sobre o histórico do animal ou localização de animais perdidos podem ser rastreadas.

Nos últimos anos, como exemplo, também vem sendo utilizado para registrar produtos e remédios. (Bhatt & Glover, 2007)

1.4.1.5 - Prateleiras Inteligentes

Segundo Bhatt & Glover (2007), um sistema de prateleiras inteligentes é um conjunto de prateleiras, ou outro contêiner, que constantemente registra seus itens individuais, quando algum item é removido da prateleira, ela atualiza o estoque imediatamente. Este sistema pode ainda verificar dados como: data validade, tempo fora da refrigeração e número de lote de seus produtos, facilitando a identificação rápida de produtos que estejam fora das condições de consumo e que precisam ser removidos das prateleiras. Numa aplicação mais elaborada com a utilização de som ou luzes as prateleiras podem ajudar os usuários na hora da compra. Por exemplo: se um cliente pegar dois remédios que ao serem usados conjuntamente podem causar resultados indesejáveis, a prateleira pode emitir algum sinal para indicar a contra-indicação.

1.5 - Evolução

De acordo com Bhatt & Glover (2007), RFID divide-se em períodos onde é possível verificar as capacidades que a tecnologia disponibilizou e previsões sobre o que ainda disponibilizará aos seus adeptos. Estes são:

Período Proprietário;

Período de Compatibilidade;

Período das Empresas;

Período das Indústrias;

Período da Internet das coisas.

1.5.1 - Período Proprietário

Segundo Bhatt & Glover (2007), o uso da identificação por radiofreqüência vem sendo usada há quase 60 anos por entidades comerciais e governamentais com o objetivo de registrar itens e fornecer controle de acesso a dispositivos. A diminuição do tamanho, assim como a maior durabilidade dos transistores, possibilitou anexar transmissores a itens valiosos. Com o desenvolvimento de baterias melhoradas, circuitos integrados e microchips reduziram os custos e permitiram o registro de itens menos valiosos.

Nesse período, a tecnologia foi aplicada para registrar vagões ferroviários e na identificação de chassis, e tem sido usado para registrar automóveis por uma linha de montagem desde 1980.

Nas décadas de 1970 e 1980 a tecnologia RFID foi usada para registrar gado leiteiro; na década de 1990, a indústria da carne começou a registrar gado com identificadores de orelha que tinham custo de cinco dólares. Esse período apresentou como característica identificadores proprietários e caros que eram normalmente reciclados, esta reutilização dividiu os custos de maneira considerável, tanto que um único identificador poderia custar apenas alguns centavos de dólares.

Alguns sistemas desenvolvidos durante esse período eram tecnicamente avançados e integrados nos processos de negócios, porém o suporte e o compartilhamento de informações entre parceiros eram fracos devido à incompatibilidade de IDs[3]identificadores e leitores com custos elevados. (Bhatt & Glover, 2007)

1.5.2 - Período de Compatibilidade

"A queda brusca nos preços dos semicondutores e a grande adoção de rede banda larga no final do século XX iniciou um período que chamamos de Período de Compatibilidade." (Bhatt & Glover, 2007:6)

Segundo Bhatt & Glover (2007), este período é marcado por uma queda acentuada nos preços dos semicondutores e a utilização maciça da banda larga em redes. Foi o período que o departamento de defesa dos Estados Unidos e os grandes varejistas começaram a solicitar que seus fornecedores identificassem contêineres com identificadores RFID, requerendo que os identificadores fossem compatíveis com padrões emergentes. Devido a este trabalho de identificação têm surgido esforços de compatibilidade como uma necessidade ao invés de uma oportunidade de negócios para fornecedores.

Alguns fornecedores podem ver a tecnologia RFID como uma despesa ou peso extra, guiando-se pela eficiência do custo na satisfação das necessidades não vendo as aplicações como integrantes em processos internos de negócios ou compartilhamento de informações entre parceiros; além disso, nesse período a mais nova e barata tecnologia de identificadores ainda esta sujeita a falhas de fabricação, em parte por ainda ser o início das implementações dos padrões de identificadores. Mas padrões novos e mais eficientes além da rápida melhoria na qualidade dos identificadores estão fechando esta brecha. (Bhatt & Glover, 2007)

1.5.3 - Período das Empresas

De acordo com Bhatt & Glover (2007), a estabilidade dos padrões e a queda dos custos muitas organizações começarão a implementar o registro com RFID. Dentro de seus processos internos, permitirá a análise dos sistemas de distribuição de materiais, bens e produtos e mantendo estoques em tempo real.

A queda no custo inspirará uma transição estável do registro de unidades de envio para o registro de itens individuais, além da incorporação de outros tipos de sensores para monitorar informações sobre temperatura por exemplo.

Os estoques com códigos de barras serão em muitos casos substituídos por estoques com varredura, permitindo a leitura apenas caminhando por um corredor com um leitor portátil, e de forma semelhante os leitores das portas registrarão a entrada e saída de cada item da loja ou depósito.

Com a crescente demanda, mais fabricantes começarão a identificar itens com identificadores compatíveis com os padrões no ponto de origem, retirando este papel dos fornecedores e distribuidores. Produtos de integração de negócio e ferramentas de estoque começarão a suportar integralmente o registro de itens individuais. Contudo, a grande adoção interna e a identificação na origem da cadeia de fornecimento levarão tempo até que as empresas desenvolvam acordos e segurança que possibilitem o compartilhamento de informações entre si.

1.5.4 - Período das Indústrias

Fase que as redes de informações RFID, acordos de negócio, segurança abrangente e políticas de privacidade estarão solidificadas a ponto das indústrias e cadeias de fornecimento possam compartilhar informações apropriadas de forma confiável, onde apenas usuários autorizados tenham acesso às informações sensíveis. As margens de segurança dos estoques diminuirão paralelamente aos tempos e custos de realização devido a roubos e erros. (Bhatt & Glover, 2007)

1.5.5 - Período da Internet das coisas

Para (Bhatt & Glover, 2007), o período final será disparado por uma adoção disseminada da tecnologia RFID e a demanda associada ao gerenciamento mais fácil de redes de sensores distribuídos, assim como por uma redução no custo de identificadores e dispositivos inteligentes. Neste estágio do desenvolvimento, a idéia de que um item possui uma identidade digital se tornará tão básica como a cor, peso ou tamanho de um item.

Objetos físicos serão conectados à internet através de suas identidades digitais, esperando ser capaz de obter informações sobre produtos, como: o período de tempo que o refrigerante foi fabricado, a última localização conhecida de cada garrafa desse refrigerante fabricada na mesma hora. Não se pensará na tecnologia RFID mais do que se faz a respeito da tecnologia elétrica, ou seja, apenas será esperado que funcione.

Este capítulo aborda os identificadores RFID, descrevendo suas principais características.

Identificador, transponder[4]e tag são nomenclaturas utilizadas para referenciar as etiquetas RFID. Os autores pesquisados utilizam a palavra de sua preferência para as etiquetas RFID, porém neste trabalho será adotado o termo identificador para este dispositivo.

2.1 - Definição

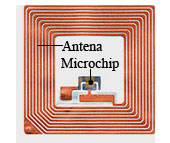

"As tags são tipicamente compostas externamente por um microchip, para armazenamento e computação, e uma antena para comunicação. A memória da tag pode ser de leitura apenas, de uma escrita e várias leituras, ou totalmente regravável." (Mota, 2006:6)

O identificador é a etiqueta RFID em si. Sua estrutura básica é bem simples: formado por um chip capaz de armazenar informações e uma resistência fazendo o papel de antena, envoltos por algum material como plástico ou silicone, em um determinado formato. (Santini, 2006)

Segundo Bhatt & Glover (2007), o objetivo do identificador é anexar dados sobre um objeto. Cada identificador possui um mecanismo interno para armazenar dados e uma forma de informar esses dados.

Identificador é a etiqueta RFID, onde são armazenados os dados para identificação de um objeto. O identificador é composto por um microchip responsável pela armazenagem dos dados, e por uma antena que é responsável pela transmissão dessas informações, quando solicitadas.

FIGURA 2 – Estrutura básica do identificador RFID

FONTE: Mota (2006)

A FIG. 2 demonstra a estrutura básica do identificador RFID, ao centro pode-se ver o microchip e a antena de comunicação, esta representada pelas linhas brancas ao redor do identificador.

Os identificadores RFID possuem algumas características que ajudam a classificá-los e compreender com eles funcionam, dentre estas características estão:

Formato;

Energia;

Freqüência;

Modo de comunicação;

Memória e Processamento

Estas características serão descritas a seguir.

2.2 - Formato

"O formato, ou modo de se envolver o RFID também pode determinar para qual situação ele será usado. Existem várias formas de se encapsular o chip, a antena e a bateria, em alguns casos." (Santini, 2006:17)

Os identificadores possuem diferentes formas e tamanhos para se anexar aos objetos da melhor forma possível. Devido ao fato dos identificadores serem aplicados em diversos tipos de objetos e estarem submetidos a variações ambientais, outra característica dos identificadores é estarem encapsuladas em diversos tipos de materiais.

Dentre as principais características físicas dos identificadores destacam-se:

Botões e discos plásticos, geralmente incluindo um furo central para prendedores estes identificadores são duráveis e reutilizáveis;

Cartão de credito, identificadores RFID no formato de cartão que são chamados de "cartões de crédito sem contato";

Identificadores feitos entre as camadas de papel de um rótulo, chamados "rótulos inteligentes". Estes podem ser aplicados com aplicadores automáticos semelhantes aos usados para rótulos de código de barras.

Identificadores pequenos inseridos em objetos comuns (roupas, relógios e pulseiras) estes identificadores podem ser no formato de chaves e chaveiros.

Identificadores em cápsulas de vidro: que podem sobreviver até em ambientes líquidos ou corrosivos. (Bhatt & Glover, 2007)

2.3 - Energia

Uma característica mais comum para diferenciar os identificadores é a fonte de energia, que também é um dos principais fatores determinantes para o custo e longevidade de um identificador. (Bhatt & Glover, 2007)

Para Santini (2006), os identificadores podem ser classificados em quatro grupos de acordo com a fonte de energia, são eles:

Passivo;

Semi-passivo;

Ativo;

Duas vias.

2.3.1 - Identificador passivo

"Identificadores passivos obtêm toda a sua energia por algum método de transmissão a partir do leitor." (Bhatt & Glover, 2007:52)

Conforme Foina (2007), o identificador passivo não possui bateria, alimenta seus circuitos através das ondas eletromagnéticas emitidas pela antena do leitor.

Os identificadores passivos recebem toda sua energia através do leitor e não podem iniciar nenhuma comunicação por conta própria, além de se tornarem inativos na ausência de um leitor. (Mota, 2006)

"As tags RFID passivas são as mais comuns, devido a serem mais simples, baratas e terem uma maior usabilidade. Os transponders passivos são identificados por não possuírem um transmissor. Sendo assim, eles apenas refletem de volta o sinal emitido pelo leitor. Na maioria dos casos, as tags passivas, também não possuem baterias, o que as torna mais baratas e com uma maior vida útil. As tags passivas obtêm sua energia através de algum método de transmissão do leitor." (Santini, 2006:16)

Identificador passivo não possui fonte de energia própria, ou seja, não possui bateria, sendo assim, um identificador passivo utiliza a energia das ondas eletromagnéticas emitidas pelo leitor para energizar seus circuitos. Esse tipo de identificador depende do leitor para funcionar, portanto não pode iniciar nenhuma comunicação e torna-se inativo na ausência de um leitor.

Os identificadores passivos são do tipo read-only e usados para curta distância. Precisam de um leitor com maior potência, porém este é o tipo mais comum devido ao custo, mais baixo e a durabilidade, que teoricamente é ilimitada.

2.3.2 - Identificador semi-passivo

Os identificadores semi-passivos possuem bateria, mas podem apenas responder a transmissões que cheguem até eles. (Mota, 2006)

Segundo Bhatt & Glover (2007), identificadores que utilizam energia de baterias para algumas funções, mas ainda permitem que o leitor forneça energia para a comunicação.

Para Gomes (2007), o funcionamento deste tipo de identificador fica entre o passivo e ativo, pois apesar de possuir uma bateria, ela só serve para alimentar os circuitos internos e não para criar um novo sinal de radiofreqüência para o leitor. É semelhante ao identificador passivo, porque depende do sinal do leitor para se comunicar, mas possui alimentação interna como o identificador ativo.

Identificador semi-passivo é aquele que possui características típicas dos identificadores passivos e ativos. Este tipo de identificador possui bateria, mas somente para energizar os circuitos internos, utilizando a energia fornecida pelo leitor para a comunicação.

2.3.3 - Identificador ativo

"As tags ativas são caracterizadas por terem um transmissor interno, funcionando sempre com o auxílio de baterias, os transponders ativos são capazes de emitir sinal por si próprio, mesmo que a comunicação ainda seja feita pelo leitor." (Santini, 2006:16)

Os identificadores ativos possuem uma fonte de energia interna que alimento seu circuito integrado e fornece energia para o envio de sinais de transmissão de dados para o leitor. Não necessitam da energia do sinal recebido para funcionar, podendo assim ter um papel mais independente do leitor. Este tipo de funcionamento permite ao identificador a realização de tarefas mais complexas, deixando apenas de responder para o leitor. Outras características desse tipo de identificador são o maior tamanho, maior complexidade e um alcance muito superior em relação aos identificadores passivos. Tem também uma maior capacidade de armazenamento de dados, uma memória para escrita superior e suportam componentes exteriores como sensores ou outros dispositivos semelhantes. (Gomes, 2007)

Conforme Bhatt & Glover (2007), identificadores ativos utilizam uma bateria na placa para fornecer energia às suas comunicações, um processador, memória e possivelmente sensores.

Portanto, identificador ativo é aquele que possui uma fonte de energia própria tanto para alimentar seu circuito quanto para fornecer energia para suas comunicações. Os identificadores ativos não precisam esperar o sinal do leitor para transmitir seus dados, eles têm a capacidade de iniciar uma comunicação com o leitor. Devido à maior complexidade, maior capacidade de armazenar dados, possuir uma memória para escrita e re-escrita e ainda suportarem dispositivos exteriores, possuem tamanho e custo mais elevados.

2.3.4 - Identificador de duas vias

"Um tipo tradicional de identificador é capaz não apenas de fornecer energia para si próprio, como também pode iniciar comunicações com outros identificadores do seu próprio tipo sem a ajuda de um leitor." (Bhatt & Glover, 2007:52)

Identificador de duas vias é um identificador ativo que possui a funcionalidade de se comunicar com outros identificadores de seu tipo sem a necessidade de um leitor.

Conforme Santini (2006), os identificadores de duas vias têm sido recentemente nomeados, e são citados por poucos autores, todos eles com textos mais recentes.

Os identificadores de duas vias são todos ativos, possuem uma bateria para suprir seu próprio consumo de energia, mas a grande diferença está em que este tipo de identificador não precisa ser necessariamente ativado por um leitor, os identificadores podem comunicar-se entre si.

2.4 - Freqüência

"A freqüência operacional é a freqüência eletromagnética que o identificador usa para se comunicar ou para obter energia. O espectro eletromagnético na qual RFID geralmente opera é normalmente dividida em freqüência baixa (LF), alta (HF), ultra-alta (UHF) e microondas. Devido ao fato dos sistemas RFID transmitirem ondas eletromagnéticas, são regulados como dispositivos de rádio." (Bhatt & Glover, 2007:52)

Segundo Bhatt & Glover (2007), as freqüências disponíveis para RFID estão ligadas as bandas reservadas, conhecidas como ISM (Insdustrial-Scientific-Medical ou Industrial-Científica-Médica). As diferentes freqüências possuem diferentes propriedades, sinais mais baixos podem viajar pela água, enquanto freqüências mais altas podem carregar informações e geralmente são mais fáceis de ler a distância.

As freqüências ISM não são de licenciamento obrigatório, porém existe um controle rigoroso por parte das autoridades reguladoras de cada país. Por esse controle ser feito em âmbito nacional existem dificuldades para encontrar um padrão mundial, contudo já foi dado um passo para encontrar esse consenso, dividindo o mundo em três regiões. Na Região 1 estão a Europa, África e o norte da Ásia. Na Região 2 estão as Américas, o sul da Ásia e a Oceania são os integrantes da Região 3.

Os países inseridos numa área são obrigados a cumprir as indicações do regulador de sua região. Com essas providencias espera-se, em breve, chegar a um consenso mundial, para as bandas de freqüência de uma determinada tecnologia. (Gomes, 2007)

De acordo com Mota (2006), as ondas de radiofreqüência variam de 30 kHz a 300 GHz, mas apenas algumas bandas estão disponíveis para sistemas RFID.

|

TABELA 1 - Faixas de freqüência RFID |

|||

|

Nome |

Faixa de freqüência |

Freqüências ISM |

|

|

LF |

30 - 300 kHz |

< 135 kHz |

|

|

HF |

3 – 30 MHz |

6.78 MHz, 13.56 MHz, 27.125 MHz, 40.680 MHz |

|

|

UHF |

300 MHz - 3 GHz |

433.920 MHz, 869 MHz, 915 MHz |

|

|

Microondas |

>3 GHz |

2.45 GHz, 5.8 GHz, 24.125 GHz |

|

FONTE: Bhatt & Glover (2007), adaptado pelo autor.

A TAB 1 mostra as faixas de freqüências, dividindo-as em baixa, alta, ultra alta e microondas, mostrando onde se inicia e onde termina cada freqüência.

2.5 - Modo de comunicação

Segundo Bhatt & Glover (2007), da mesma forma que as comunicações com fios, as comunicações por radiofreqüência podem ser:

Half-duplex (HDX): Segundo Moraes (2007), a comunicação pode ocorrer nos dois sentidos, mas não simultaneamente. Não podemos transmitir e receber dados ao mesmo tempo.

A transmissão de dados do identificador para o leitor, e do leitor para o identificador, ocorre de forma alternada, ou seja, transmite um de cada vez, na maioria dos casos, para identificadores passivos, o leitor fornece energia através da comunicação. (Bhatt & Glover, 2007) (Gomes, 2007)

Full-duplex (FDX): Segundo Moraes (2007), a comunicação pode ocorrer simultaneamente no canal, ou seja, podemos transmitir e receber dados ao mesmo tempo.

O identificador e o leitor se comunicam ao mesmo tempo havendo passagem de dados nos dois sentidos. (Gomes, 2007)

Seqüencial (SEQ): O modo seqüencial é parecido com o modo half-duplex, porém nesse modo o leitor não envia um sinal contínuo de energia, mas somente enquanto envia os dados. Um capacitor, por exemplo, tem que armazenar a energia que será utilizada quando a transmissão do leitor cessar, pois a transmissão de dados do identificador para o leitor ocorre em pausas, também chamada de pulsos. (Gomes, 2007) (Santini, 2006)

2.6 - Memória e Processamento

Segundo Bhatt & Glover (2007), armazenamento de informações e capacidade de processamento são a última consideração importante ao se dividir identificadores em categorias.

A capacidade de armazenagem de um identificador RFID varia entre um bit até alguns kilobytes. (Santini, 2006)

Conforme Gomes (2007), a capacidade de armazenar dados, esta capacidade é ligada ao tipo de memória utilizada no identificador. Com relação à memória os identificadores podem ser classificados em três tipos:

Read Only (RO);

Write Once - Read Many (WORM);

Read-Write (RW).

2.6.1 - Read Only

Os identificadores com memória RO permitem apenas a leitura dos dados contidos em sua memória. São programados uma única vez, geralmente pelo fabricante. Por ter uma memória somente leitura, identificadores com memória RO tem uma gravação permanente, não sendo permitido ao identificador qualquer atualização dos seus dados.

Este tipo de identificador é prático para pequenas aplicações comerciais ou para fins de localização, muito comum em lojas de roupas ou bibliotecas para evitar furtos. (Gomes, 2007)

2.6.2 - Write Once Read Many

São etiquetas onde se grava uma vez e lêem-se várias, pode ser programada pelo fabricante ou pelo usuário. Este tipo de identificador é o mais utilizado no mundo.

São geralmente usados para identificação simples de produtos ou em cartões de acesso.(Mota, 2006)

Segundo Gomes (2007), os identificadores com memória do tipo WORM, teoricamente poderiam apenas ser programados uma vez pelo seu comprador no momento e para o fim que necessitasse, no entanto, na prática existe a possibilidade de reprogramar alguns tipos de identificadores WORM mais que uma vez. Todavia, se o número de reprogramações for elevado, corre-se o risco de danificar permanentemente o identificador, inutilizando a sua memória.

Esta reprogramação não permite ao identificador a sua auto-atualização, pois esta terá sempre que ser feita por um programador em material indicado para esse fim.

2.6.3 - Read-Write

Os identificadores com memória RW são os mais versáteis, pois podem ser reprogramados inúmeras vezes.

As vantagens deste tipo de identificadores são imensas quando comparados com os restantes, pois permitem atualizações permanentes da informação contida em sua memória. Identificadores com esse tipo de memória podem fornecer utilidades como:

Elaboração de um histórico do percurso de um produto;

Monitoração em tempo real da temperatura de um produto.

Este tipo de identificador é o mais indicado para segurança de dados, monitoração de ambientes e processos que precisem de atualização de dados constante. (Gomes, 2007)

Este capítulo aborda outros componentes do sistema RFID e suas características.

O leitor, assim como outros componentes possui variações na nomenclatura de acordo com a preferência do autor. Podem-se encontrar as palavras reader e transceiver, para referenciar os leitores. Nesta monografia será utilizado o termo leitor.

3.1 - Leitor

"O reader pode ser considerado o "cérebro" de um sistema RFID. Isto porque, é o responsável pela ligação entre sistemas externos de processamento de dados (computadores com base de dados) e os tags, é também de sua responsabilidade a gestão do sistema. Essa gestão pode passar por controle acesso múltiplo (de vários tags), rejeição de repetições de dados, correção de erros, entre outros." (Gomes, 2007:9)

Segundo Bhatt & Glover (2007), leitor é um transmissor de ondas de rádio que está ligado à rede. A função do leitor é saber comunicar-se com os identificadores através da antena, em alguns casos processar as informações, ou simplesmente enviar a outro sistema.

Leitores são dispositivos que possuem fonte de energia própria, capacidade de processamento e uma antena para comunicação. Dispositivos leitores requisitam dados dos identificadores, além de requisitar os dados o leitor pode ainda escrever dados nos identificadores, se eles permitirem. (Mota, 2006)

3.1.1 - Componentes físicos

O leitor possui componentes físicos que possibilitam realizar suas tarefas. Os três componentes físicos de um leitor são:

Subsistema antena;

Controlador do leitor;

Interface de rede.

É através do subsistema antena que o leitor obtém a informação do identificador. Geralmente os leitores possuem apenas uma ou duas antenas as quais são conectadas, ou em alguns casos o leitor pode ter antenas internas.

O controlador do leitor é responsável pelo controle do leitor. Este determina quando as informações lidas constituem um evento a ser enviado à rede. Eles podem variar em complexidade, desde um pequeno leitor embarcado em um celular até um microcomputador com sistema servidor.

A interface de rede é necessária para fazer as informações saírem do leitor, podendo ser uma simples porta serial. Nos últimos anos, cada vez mais os leitores têm suportado Ethernet[5]Bluetooth[6]e ZigBee[7](Bhatt & Glover, 2007) (Santini, 2006)

3.1.2 - Componentes lógicos

Segundo Bhatt & Glover (2007), dentro de um controlador de leitor existem quatro subsistemas separados logicamente que fazem o controle de todo o leitor. São eles:

API do leitor;

Comunicações;

Gerenciamento de eventos;

Subsistema antena.

A interface de programação de aplicações (API - Application Programming Interface) permite que outras aplicações comuniquem-se com o leitor. Este componente cria mensagens para enviar para o middleware e analisa as mensagens recebidas do middleware. Na API são requisitados inventários, monitorada a situação do leitor e controladas as configurações como: níveis de energia e o tempo corrente.

O subsistema comunicações lida com os detalhes da comunicação, controla o protocolo de transporte que o leitor usa para se comunicar com o middleware.

Para o subsistema gerenciamento de eventos uma observação ocorre quando um identificador entra no campo do leitor. Um evento é uma observação que se diferencie das outras precedentes. O subsistema gerenciamento de eventos define os tipos de observações que são consideradas eventos e quais são interessantes para serem colocadas em um relatório ou ser enviado para uma aplicação externa na rede.

O subsistema antena permite aos leitores interrogar os identificadores e controlar as antenas físicas. (Bhatt & Glover, 2007) (Santini, 2006)

3.1.3 - Layout de leitores

Segundo Bhatt & Glover (2007), leitores diferem de muitas formas e nenhum leitor é perfeito para todas as ocasiões.

Um leitor e suas antenas devem ser instalados para serem úteis, variando de acordo com a necessidade da aplicação. As variações incluem:

Portais;

Túneis;

Dispositivos portáteis;

Prateleiras inteligentes.

As variações de instalações de um leitor e suas antenas serão tratadas nos itens a seguir.

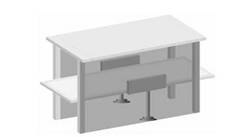

3.1.3.1 - Portais

O layout portal é uma organização de antenas e leitores projetados para reconhecer itens identificados, entrando ou saindo por um portão.

Esta configuração é comum em depósitos, aonde os itens chegam e saem pelas docas de carga. Também pode ser útil para os itens que se movam pelas seções de uma fábrica, onde os itens identificados passam pelo portal de um local de armazenamento para um setor de montagem. (Bhatt & Glover, 2007)

FIGURA 3 – Layout Portal

FONTE: Bhatt & Glover (2007)

A FIG. 3 demonstra um layout de leitor e antenas no formato de portal.

3.1.3.2 - Túneis

"Um túnel é um local fechado, geralmente sobre uma esteira no qual as antenas podem ser abrigadas." (Bhatt & Glover, 2007:103)

Segundo Santini (2006), a disposição do layout túnel é usada geralmente no decorrer de uma esteira transportadora encobrindo-a, pode ser bem semelhante à de portal; porém, há a vantagem do uso de uma blindagem das freqüências de rádio emitidas, absorvendo raios refletidos ou sinais perdidos, evitando assim a interferência com outras antenas ou equipamentos.

FIGURA 4 – Layout túnel

FONTE: Bhatt & Glover (2007)

A FIG. 4 demonstra uma instalação de antenas em layout de túnel sobre uma esteira.

3.1.3.3 - Dispositivos portáteis

Um leitor portátil pode permitir que se examinem itens identificados em situações onde seja inconveniente ou impossível mover os itens até um leitor. O uso de leitores RFID portáteis é muito semelhante ao dos leitores portáteis de códigos de barras. (Bhatt & Golver, 2007)

FIGURA 5 – Dispositivo portátil

FONTE: Santini (2006)

A FIG. 5 demonstra um dispositivo portátil com sistema Windows CE.NET.

3.1.3.4 - Prateleiras inteligentes

De acordo com Bhatt & Glover (2007), as prateleiras inteligentes são uma das mais comentadas aplicações, porém menos comuns da tecnologia RFID. Esta disposição consiste na instalação de antenas incorporadas de forma que o leitor possa reconhecer a chegada e a partida de itens das prateiras, ou ler todos os itens do estoque por demanda.

Com as prateleiras inteligentes é possível realizar inventários em tempo real de todos os itens do estoque, monitorar quantos produtos há em uma prateleira, emitir avisos quando um item deve ser reposto, verificar datas de vencimentos e ajudar as ferramentas computacionais de business inteligence calculando que hora do dia um produto é mais vendido, ou qual combinação de itens o consumidor costuma comprar. (Santini, 2006)

FIGURA 6 – Prateleira inteligente

FONTE: Bhatt & Glover (2007)

A FIG. 6 demonstra um layout de Prateleira inteligente.

3.2 - Impressora

"Impressoras RFID são dispositivos que podem codificar identificadores e imprimir nos rótulos de papel que abrigam os identificadores. Lembre-se que um leitor também pode "gravar" em um identificador que permita gravação, de modo que a principal diferença entre um leitor RFID e uma impressora RFID não tem nada a ver com a capacidade de codificar identificadores; a diferença só tem a ver com o componente de impressora jato de tinta ou laser da impressora RFID." (Bhatt & Glover, 2007:100)

As impressoras RFID são dispositivos que podem codificar identificadores, mas o que diferencia a impressora do leitor é o fato de imprimir os identificadores em papel.

Conforme Santini (2006), este tipo de equipamento é muito usado em casos em que o identificador tem que ser rapidamente anexado a um item, como por exemplo, no controle de malas de um aeroporto.

Segundo Bhatt & Glover (2007), as impressoras RFID podem imprimir identificadores, códigos de barra e informações legíveis por pessoas.

Existem impressoras RFID que além de imprimir, anexam o identificador a um item, ou até algumas portáteis em forma de pistola parecidas com os aplicadores de código de barra. (Santini, 2006)

Ainda de acordo com Bhatt & Glover (2007), para aplicações com pequeno volume, um operador pode aplicar manualmente os rótulos inteligentes, mas para aplicações com grandes volumes requerem um dispositivo chamado aplicador. Há dois tipos de aplicadores:

O aplicador do tipo que passa pelo item, possui menos partes móveis e não precisa de um compressor de ar, mas pode emperrar se um identificador se enrolar de forma incorreta. O aplicador do tipo de aplicador é o que pressiona o item, que são mais confiáveis e possivelmente mais rápidos, mas necessitam de um compressor de ar.

3.3 - Middleware

"Middleware é uma nomenclatura utilizada normalmente para se referir a uma classe de software cujo objetivo é servir de ligação ente sistemas construídos separadamente." (Foina, 2007:18)

Segundo Foina (2007), middleware é um conjunto de serviços que permite a interação entre aplicações e usuários finais através de uma rede de computadores, ou seja, é o software que está acima da rede e abaixo dos programas de aplicações de negócios.

Com sua utilização é possível prover uma interoperabilidade entre as interfaces de um sistema de forma simples, sem a necessidade de alterações nos códigos mais importantes do sistema. Caso alguma das interfaces seja alterada, somente pequenas alterações no middleware já resolvem a incompatibilidade.

De acordo com Bhatt & Glover (2007), o middleware RFID fornece uma importante função de filtragem dos dados que vêm dos leitores altamente fragmentados. Essa função diminui o volume de dados que passam pela rede, além de definir eventos em nível de aplicação e passar informações mais significativas para as aplicações corporativas.

Há três motivações por trás do uso de middleware RFID:

Fornecer conectividade com os leitores;

Processar as observações brutas capturadas pelos leitores e sensores de modo que as aplicações só vejam eventos significativos e de alto nível, diminuindo assim o volume de informações que elas precisam processar;

Fornecer uma interface em nível de aplicação para gerenciar leitores e consultar observações. (Bhatt & Glover, 2007)

As três principais motivações para o uso de um software middleware, demonstram a necessidade e a utilidade desse componente no sistema RFID.

3.3.1 - Arquitetura lógica

De acordo com Bhatt & Glover (2007), RFID e outras tecnologias de percepção remota fornecem um nível de automação que não era possível anteriormente. Este nível de automação requer que os leitores e sensores sejam monitorados e gerenciados remotamente, assim além das três funções citadas acima um middleware deveria fornecer uma interface de gerenciamento e monitoração.

Embora existam muitas implementações possíveis de arquitetura lógica, a mais comum é a ALE (Application Level Events – Aplicação em nível de eventos) da EPCglobal.

3.3.2 - ALE

Segundo Bhatt & Glover (2007), a especificação ALE é o padrão de interface em nível de aplicação desenvolvida pela EPCglobal para permitirem aos clientes obterem observações EPC consolidadas e filtradas a partir de uma variedade de fontes.

A interface ALE permite aos clientes configurarem métodos de processamento de eventos e solicitar eventos filtrados na forma de relatórios.

A especificação ALE fornece uma maneira de enviar o processamento de dados EPC para mais perto da fonte desses dados, ela faz isso definindo uma interface de serviços e um modelo de interação entre clientes ALE e servidores.

Os principais benefícios da especificação ALE incluem:

Padrões para gerenciamento de eventos: a especificação ALE define uma interface neutra quanto a leitores para receber eventos, filtrar e agrupá-los. Aplicações usando middleware compatível com ALE não têm que ter drives de dispositivos para leitores individuais e não tem que usar suas interfaces de programação proprietárias.

Extensibilidade: a especificação ALE é altamente extensível, porque embora tenha alvo fontes de eventos EPC, ela permite criar extensões para conectar identificadores não EPC ou interface com dispositivos que não leitores de RFID.

Separação da interface da implementação: a especificação ALE fornece uma interface entre clientes e middleware RFID, enquanto deixa os detalhes da implementação para os vendedores. Esta abordagem permite aos vendedores escolhas em termos de plataformas de tecnologia e opções de distribuição.

3.3.3 - Middleware RFID comercial

Segundo Bhatt & Glover (2007), existem muitas soluções de middleware gerenciador de eventos no mercado, alguns são baseados na especificação ALE proposta pela EPCglobal, enquanto que outros são anteriores à ALE, mas fornecem capacidades semelhantes de gerenciamento de eventos.

Os três principais produtos de middleware possuem as funções básicas de encapsulamento de interações com o leitor, gerenciamento de eventos e fornecem uma interface de alto nível para aplicações orientadas a serviços. Entre as principais empresas que fornecem software middleware estão:

Sun Microsystems;

ConnecTerra/BEA;

GlobeRanger.

Os próximos itens desse capítulo terão maiores informações sobre as principais empresas que fornecem middleware.

3.3.3.1 - Sun Microsystems

Foi uma das primeiras empresas participantes do mercado de RFID, a Sun fornece uma plataforma de middleware baseada em Java[8]chamada Sun Java System RFID Software. O middleware da Sun é projetado especificamente para fornecer altos níveis de confiabilidade e escalabilidade para a rede EPC, enquanto simplifica a tarefa de integração com muitos sistemas corporativos existentes.

Os quatro componentes do projeto são o gerenciador de eventos, console de gerenciamento, servidor de informação e um kit de desenvolvimento de software para criação de adaptadores e aplicações autônomas. (Bhatt & Glover, 2007)

3.3.3.2 - ConnecTerra/BEA

Conforme Bhatt & Glover (2007), a ConnecTerra foi uma das primeiras empresas a implementar uma solução de middleware no padrão ALE. O principal produto da ConnecTerra é o RFTagAware, que é uma plataforma de infra-estrutura de software para o desenvolvimento de aplicações de dispositivos e soluções RFID.

O RFTagAware permite a extração de dados do dispositivos leitores de forma semelhante a um banco de dados. Os usuários descrevem os eventos nos quais estão interessados de forma bem parecida com uma consulta de banco de dados.

3.3.3.3 - GlobeRanger

A GlobeRanger é uma da empresas de middleware RFID puro enfocado no fornecimento de uma plataforma edgeware para RFID, sensores e outros dispositivos limítrofes.

A plataforma de software iMotion oferecida pela GlobeRanger, incorpora ferramentas visuais para simplificar o desenvolvimento, distribuição e gerenciamento de soluções. A plataforma iMotion é construída sobre o framework .NET da Microsoft e aproveita diversos padrões emergentes, incluindo ALE.

Este capítulo aborda o tema segurança em sistemas RFID demonstrando pontos fracos da tecnologia em relação à segurança e privacidade e quais as tecnologias utilizadas para deixar o uso mais seguro.

4.1 - Privacidade e segurança

"Um sistema RFID é um sistema computacional, que utiliza hardwares, softwares e um sistema de comunicação em rede sem contato, via ondas de rádio, portanto, deve ter segurança tal para proteger todos os elementos acima, bem como os dados que manipulam." (Santini, 2006:38)

Segundo Santini (2006), o sistema RFID é um sistema computacional como qualquer outro e necessita de mecanismos para garantir a segurança dos elementos que compõem o sistema.

Os sistemas de RFID estão sendo usados cada vez mais em aplicações que necessitam de alta segurança, como controle de acesso ou sistemas de pagamento, portanto, o uso da tecnologia RFID nesse tipo de aplicação deve passar por um processo de análise de riscos bem apurado.

Conforme Mota (2006), as vantagens em eficiência oferecidas pela tecnologia RFID podem trazer um custo com privacidade e segurança.

Existem dois tipos de ataque: ataques físicos e captura de tráfego.

Os ataques físicos são os mais perigosos, porém é mais fácil de ser identificado, devido ao invasor ter a necessidade de acesso direto ao identificador.Um invasor também pode construir seus próprios identificadores para obter vantagens indevidas.

Os ataques de captura de tráfego são chamados ataques passivos, pois o atacante pode receber os sinais de radiofreqüência e capturar as informações transmitidas nos protocolos para uso indevido. (Mota, 2006)

Segundo Santini (2006), para um sistema RFID ser considerado altamente seguro deve estar protegido de leitura não autorizada de um identificador com o intuito de duplicar ou modificar os dados nele contido, da inserção de um identificador que não pertence ao sistema, dentro da área de um leitor, com o intuito de ganhar acesso indevido a um local ou receber serviços sem pagamento e de espionagem em uma comunicação de rádio usando repetição dos dados, para imitar um identificador verdadeiro.

|

TABELA 2 – Problemas de segurança em sistemas RFID |

|||||

|

Tipo |

Como Funciona |

Abordagem |

|||

|

Físico |

Alguém pode realizar ataques físicos ao identificador. |

Esquema de segurança física de objetos, contratação de seguranças e sistema de câmeras. |

|||

|

Fabricação |

O intruso pode realizar consultas aos identificadores e responder a leitores legítimos. |

Esquemas de autenticação e controle de acesso. |

|||

|

Interceptação |

O invasor captura os dados transmitidos. |

Criptografia dos dados que são enviados entre leitor-identificador. |

|||

|

Interrupção |

Alguém interfere no sinal de radiofreqüência. |

Muito difícil de ser evitado, por isso bastante danoso. |

|||

|

Rastreamento |

Um intruso faz leituras nos identificadores que o usuário carrega podendo rastrear a sua localização. |

Esquemas de autenticação e controle de acesso. |

|||

FONTE: Mota (2006), adaptado pelo autor.

A TAB. 2 resume os principais problemas de segurança da tecnologia RFID e qual abordagem seguir para solucionar o problema.

Conforme Bhatt & Glover (2007), segurança é um fator muito importante em RFID, por que um leitor pode estar processando uma grande quantidade de itens ou itens que estejam se movimentando em alta velocidade. Portanto os negócios que utilizam sistemas RFID devem ter planos de contingência para os pontos de falha.

As empresas também devem conduzir auditorias de segurança periódicas e abrangentes que examinem suas políticas de segurança, procedimentos e infra-estrutura de TI.

4.1.1 - Pilares da segurança

Para Bhatt & Glover (2007), os pilares da segurança são três:

Disponibilidade;

Integridade;

Confidencialidade.

O sistema deve estar disponível sempre que for necessário. Sistemas RFID possuem vulnerabilidades que possibilitam alguém bloquear a transmissão de ondas de rádio entre os leitores e os identificadores, impedido o sistema de ser acessado. Por exemplo: Alguém usar um bloqueador para encobrir todos os identificadores na região. (Santini, 2006)

O principal objetivo das medidas de integridade é assegurar a exatidão e autenticidade das informações transmitidas pelo sistema, evitando sua alteração acidental ou maliciosa. Por exemplo: Um identificador falso pode ser uma ameaça a integridade do sistema. (Bhatt & Glover, 2007)

Confidencialidade são medidas que tem como objetivo limitar o acesso de informações somente ao pessoal autorizado. A preocupação nesse ponto é de que existam medidas para a informação não cair em mãos erradas. Por exemplo: para as empresas, informações como o estoque em uma loja de varejo devem ser protegidas, principalmente porque são valiosas para os concorrentes.

Empresas que registram dados de consumidores também devem ter cuidados para assegurar que as identidades de clientes não cheguem a mãos erradas. (Bhatt & Glover, 2007)

4.1.2 - Zonas de segurança

De acordo com Bhatt & Glover (2007), os sistemas RFID podem ser dividido em quatro zonas de segurança, que devem ser analisadas e protegidas separadamente. São elas:

Zona 1 – Identificador;

Zona 2 – Leitor;

Zona 3 – Serviços;

Zona 4 – Sistema de informação.

Os itens a seguir trataram cada zona e descreverá suas características principais.

4.1.2.1 – Zona 1 - Identificador

Ainda de acordo com Bhatt & Glover (2007), a zona 1 é compreendida pelos próprios identificadores. Nesta zona de segurança existem duas áreas principais de vulnerabilidade:

A primeira são os dados do identificador quando são armazenados sem criptografia, isso pode acontecer porque encriptar dados em um identificador aumenta os gastos com espaço e com os circuitos.

Outra possível falha é relativa ao acesso físico do identificador, existe a possibilidade de uma pessoa retirar um identificador de um objeto ou trocá-lo por outro.

Os agentes de ameaça na zona 1 são pessoas que possam ter acesso físico aos identificadores e que tenham a necessidade, capacidade e o desejo de alterar seus conteúdos. Um exemplo de ameaça nesta zona de segurança é alguém com acesso indevido a um armazém retira o identificador de uma caixa e cola em outra. A caixa que ficará com dois identificadores, possivelmente será identificada pelo leitor como duas caixas. Como os sistemas RFID baseiam-se em sistemas automatizados o ladrão pode ir embora sem ser percebido e será difícil localizar quando e onde ocorreu a fraude. (Santini, 2006)

Para evitar os problemas nesta zona de segurança podem ser tomadas algumas medidas, dentre elas:

Fornecer controle de acesso apropriado para os locais físicos;

Implementar vigilância da mercadoria com identificadores RFID;

Usar identificadores regraváveis apenas onde exista um controle de acesso físico apropriado e criptografia. (Bhatt & Glover, 2007)

As medidas de segurança citadas para evitar problemas nesta zona de segurança visam dificultar que pessoas não autorizadas possam acessar, modificar ou remover identificadores.

4.1.2.2 – Zona 2 - Leitor

Conforme Santini (2006), A zona 2 é composta pelo leitor que normalmente estão conectados a uma rede com ou sem fios. As vulnerabilidades encontradas nesta zona de segurança são duas.

A primeira é relativa ao tráfego de informações não criptografadas entre o leitor e o identificador. A segunda é quando os leitores não autenticam os identificadores.

Os principais agentes de ameaça nesta zona de segurança são pessoas conectadas a mesma rede e alguém com um dispositivo sniffer[9]sem fio e com conhecimentos dos protocolos de leitores. Como exemplo: Uma pessoa com um sniffer pode monitorar a comunicação entre leitores e identificadores e espionar a movimentação do estoque de um depósito. (Santini, 2006)

As medidas para evitar transtornos relativos a zona 2 podem ser :

Criptografar a comunicação entre os leitores e identificadores;

Utilizar um mecanismo de autenticação para os identificadores;

Necessidade de autenticação e autorização para utilizar serviços dos leitores;

Segurança de pontos de acesso sem fio. (Bhatt & Glover, 2007)

Os cuidados citados com relação aos leitores que são os componentes da zona 2 de segurança, visam evitar a interceptação dos dados na comunicação leitor-identificador.

4.1.2.3 – Zona 3 - Serviços

Segundo Bhatt & Glover (2007), na zona 3 estão os ONS[10]o gerenciador de eventos, os servidor EPCIS[11]e o servidor de interação RFID.

Um sistema RFID aumenta o fluxo de volume de dados e transações em uma empresa, o que pode ocasionar uma sobrecarga na sua infra-estrutura, tornando este um ponto vulnerável por não estarem preparadas para este volume de informação. (Santini, 2006)

Espiões corporativos, agentes de espionagem e intrusos são os agentes que ameaçam esta zona de segurança. Por exemplo: Usando o EPCIS, o fabricante A está consultando o EPCIS do varejista B sobre o estoque do produto X na loja Y. Se esta consulta não estiver protegida, um concorrente do fabricante A ou do fabricante B poderia interceptar e minar essa fonte de dados.

Os principais atos para evitar os ataques nesta zona de segurança são:

Implementar um controle de acesso a rede;

Seguir as recomendações da Security Working Group [12]da EPCglobal. (Bhatt & Glover, 2007)

As medidas citadas, bem como, utilizar um sistema de detecção de intrusos e ter mecanismos de acesso físico também são formas de evitar os ataques na zona 3.

4.1.2.4 – Zona 4 – Sistema de informação

Segundo Santini (2006), a zona 4 inclui sistemas corporativos, gerenciamento de identidades, controle de acesso, e sistemas de mensagens, além de sistemas consumidores de dados.

Os agentes de ameaças nesta zona de segurança são praticamente os mesmo da zona 3, portanto, intrusos, espiões e sabotadores. Um exemplo de ameaça nesta zona de segurança é que um intruso pode a rastrear um indivíduo se conectar com informações em outros sistemas.

Conforme Bhatt & Glover (2007), para evitar problemas nesta zona de seguranças os cuidados adotados devem ser praticamente os mesmos que na zona 3, ou seja, implementar um controle de acesso adequado, usando firewalls, sistemas de detecção de intrusos, sniffers de rede. Mecanismos de controle de acesso também podem restringir o acesso aos locais.

4.2 - Criptografia

Segundo Mota (2006), criptografia são técnicas matemáticas relacionadas à segurança da informação como confidencialidade, integridade de dados, autenticação e autenticação de origem de dados.

O objetivo do uso da criptografia é garantir que uma mensagem ou informação só será lida e compreendida pelo destinatário autorizado para isso. Portanto pode-se afirmar que os quatro objetivos do uso da criptografia são:

Confidencialidade;

Integridade;

Autenticação;

Não repúdio

A confidencialidade vai garantir que somente pessoas autorizadas tenham acesso à informação, e é garantida pela encriptação dos dados.

A integridade garante que a informação não foi alterada durante o transporte da informação.

A autenticação permite que o remetente e o receptor possam confirmar as identidades um do outro, bem como a origem e o destino da informação.

O não repúdio é um serviço que previne que uma entidade negue uma ação realizada por ela. (Mota, 2006)

Em sistemas RFID criptografia é utilizada para controlar o acesso aos identificadores, evitando que leitores não legítimos consultem seu conteúdo.

4.3 - Autenticação

"Autenticação é técnica através da qual um processo confirma que seu parceiro na comunicação é quem deve ser e não um impostor." (Mota, 2006:37)

De acordo com Mota (2006), a autenticação é a certificação da identidade de uma entidade, ou seja, garante ao outro lado da comunicação que você é quem realmente diz ser.

Segundo Santini (2006), existem diversos métodos de autenticação na atualidade, mas os dois principais são: autenticação mútua simétrica e autenticação por chaves derivadas.

4.3.1 - Autenticação mútua simétrica

Este tipo de autenticação baseia-se no princípio de uma autenticação mútua de três passos, em que os dois participantes (leitor e identificador) checam um segredo compartilhado

Um identificador entra na área de leitura do leitor, é necessário que tanto o leitor esteja protegido contra identificadores falsos, como os identificadores estejam protegidos de uma leitura indevida, portanto neste procedimento, ambos possuem um segredo a ser compartilhado. (Santini, 2006)

4.3.2 - Autenticação por chaves derivadas

Este procedimento é uma melhoria da autenticação mútua simétrica que possui a desvantagem de todos os identificadores de uma aplicação estar sob um mesmo segredo, então onde milhares de identificadores são usados, como bilhetagem ou um sistema de transporte público, uma pequena probabilidade de ter a chave descoberta já torna totalmente aberta à manipulação todo o procedimento.

A autenticação por chaves derivadas implementa uma chave criptografada para cada identificador, para tanto, o número de série de todos os identificadores têm que ser lidos na produção.Uma chave é calculada usando um algoritmo, e uma chave mestre, então o identificador está ativado.

A autenticação começa pelo leitor requisitando o número de identificação do identificador; o leitor tem um módulo de segurança especial chamado SAM (Security Authentication Module) que calcula a chave específica do identificador usando a chave mestra, usando isto para inicializar a autenticação. (Santini, 2006)

Este capítulo demonstra a utilização prática da tecnologia RFID, algumas vantagens e desvantagens da tecnologia.

5.1 - Monitoramento de artigos em lojas

Segundo (Silva, 2006), uma das aplicações mais básicas da tecnologia é ligada à segurança. Artigos de lojas de roupas ou jóias possuem etiquetas anexadas ao produto. Essas etiquetas não são usadas para identificar unicamente o produto, mas causam um dispare no alarme ou fazem uma câmera de segurança tirar uma foto quando essa etiqueta passa por algum leitor.

Além do sistema de monitoramento de artigos, ou seja, verificar se a pessoa está saindo com algum produto da loja sem pagar, ele também vai auxiliar no pagamento das compras no caixa, com a leitura de produtos dentro do próprio carrinho de compras, sem a necessidade passar produto por produto no leitor. Mas esse tipo de aplicação gera um custo maior na implantação e atualmente só é viável para produtos de alto valor agregado, como jóias, remédios e outros.

Ladrões de loja e filas nos caixas causam um prejuízo de milhões de dólares todo ano em varejistas no mundo todo. Sistemas de monitoramento de artigos podem diminuir consideravelmente a falta de estoque inesperada devido a roubo, além de auxiliar no gerenciamento de galpões e estoque. Sistemas RFID em supermercados permitem que o próprio carrinho de compras calcule o valor das compras assim que cada produto seja inserido ou retirado, diminuindo consideravelmente as filas no caixa.

Quando um cliente se depara com uma situação onde os produtos que deseja comprar estão faltando no estoque, ele provavelmente vai para outra loja comprar um produto substituto ou comprar o mesmo produto no concorrente que gerenciou melhor seu estoque.

Além da perda de clientes que grandes varejistas têm por terem filas gigantescas nos caixas devido à falta de automação dos sistemas atuais e agilidade no fechamento das compras.

Em todos os casos, a lealdade do cliente referente à loja é danificada.

5.2 - Pão de açúcar

No fim de 2002, o Grupo Pão de Açúcar realizou um projeto piloto multiempresa e multidisciplinar em parceria com outras empresas do mercado, visava ter uma conclusão sobre os benefícios da tecnologia RFID no cenário brasileiro de cadeia de suprimentos

Para realizar o projeto,contou com a parceria de cinco parceiros:

Accenture: É uma empresa de consultoria de gestão, serviços de tecnologia, possui mais de 115 mil profissionais e está presente em 48 países. A Accenture esta na liderança da tecnologia RFID, construindo aplicações e montando protótipos em parceria com as maiores redes varejistas dos Estados Unidos e da Europa, e esta rastreando o impacto dessa nova tecnologia no cotidiano da indústria, transportes e lojas;

CBD (Companhia Brasileira de Distribuição – Grupo Pão de Açúcar): Maior empresa de varejo do Brasil, com 560 lojas em 13 estados do país, proprietária dos empreendimentos Pão de Açúcar, Compre Bem, Sendas, Extra e Extra-Electro. O grupo conta com quatorze centros de distribuição localizados nas cidades de Brasília, Fortaleza, Curitiba, Rio de Janeiro, Salvador, Recife e São Paulo. A CDB considera o domínio de tecnologia um dos pilares que sustentam sua razão de ser, ficando atenta aos acontecimentos no mundo, avaliando a utilidade para seus negócios para extrair dessas tecnologias o máximo aproveitamento;

Gillete do Brasil: Líder mundial no setor de higiene pessoal, desde 1901 no mercado mundial e desde 1926 no Brasil, é sinônimo de liderança e produtos de qualidade. Investindo permanentemente em tecnologia a empresa patenteou todos os estágios do barbear, desde o primeiro aparelho com lâminas recarregáveis, passando pelo primeiro aparelho projetado exclusivamente para o público feminino até o revolucionário sistema com três lâminas e design avançado;

P&G (Procter&Gamble): Uma das maiores empresas de produtos de consumo do mundo, está presente em 80 países e comercializando mais de 300 marcas. Inovação é um dos mais importantes valores da empresa que investe fortemente em novos produtos, qualidade e tecnologia. Investiu em 2004, 1,8 bilhão de dólares em pesquisas, e emprega mais de 7.500 cientistas em 20 centros de pesquisa em parceria com universidades no mundo. Na América Latina a P&G tem mais de 50 anos de experiência, no Brasil atua há 17 anos, e tem como exemplo de marcas sob seu domínio Fraldas Pampers, Pantene, Pert Plus, Wella, Pringles, Hipoglós e Vick;

CHEP: Líder mundial na prestação de serviços de pooling de paletes e contentores, possui mais de 300 mil clientes em 42 países, atua nas áreas automobilísticas, higiene e beleza, hortigranjeiro, materiais de construção, bebida, farmacêutico, químico e petroquímico entre outros. A CHEP estabelece parcerias e integra fornecedores de matéria-prima e de ingredientes, indústrias, produtores, transportadores e distribuidores varejistas para movimentar os produtos pela cadeia de suprimentos, aumentando a eficiência, reduzindo custos e atendendo as necessidades de seus clientes.

O objetivo deste projeto é relacionar custos e benefícios, além de traçar um mapa da aplicação da tecnologia no país, posto que este tipo de projeto nunca havia sido realizado no Brasil, e as únicas bases até o dado momento eram projetos feitos nos EUA e Europa. Foi desenvolvido nas instalações industriais e centros de distribuição dos parceiros, todos instalados na Via Anhanguera em São Paulo, através de 1.000 paletes CHEP com etiquetas RFID que foram monitorados em sua circulação, durante dois meses.

Os produtos da P&G e da Gillete dentro dos paletes CHEP etiquetados foram monitorados durante sua movimentação circularam de maneira controlada durante o tempo do projeto entre os diversos centros de distribuição de acordo com os processos tradicionais de cada empresa. Todos os 1.000 paletes participantes do projeto circularam misturados aos convencionais, e o resultado da leitura foi alinhado com o de outros pilotos realizados nos Estados Unidos e Europa, 97% de leitura pela rede de comunicação, posto que foram utilizados equipamentos de ultima geração e toda a infra-estrutura funcionou de acordo com o esperado, entretanto ajustes específicos para cada ambiente foram necessários.

Não foram descartados os códigos de barra, que continuaram sendo usados durante o projeto piloto. Não houve também mudanças nos processos logísticos e comerciais nas empresas parceiras participantes, nem mudanças nos sistemas operacionais de cada elo de suprimento das mesmas. Os portais RFID presentes nos centros de distribuição das empresas parceiras realizavam a leitura com base em aplicativos desenvolvidos pela Accenture, de acordo com os parâmetros da EPC Global.

Página anterior Página anterior |   Voltar ao início do trabalho Voltar ao início do trabalho | Página seguinte  |

|

|

|