Modalidades de Transmisión de Datos

Nivel de simultaneidad emisión/recepción:

Transmisión símplex: la transmisión se realiza en un sólo sentido.

Transmisión semi-dúplex: la transmisión puede efectuarse en los dos sentidos, pero no simultáneamente.

Transmisión dúplex: la transmisión puede efectuarse simultáneamente en los dos sentidos.

Modalidades de Transmisión de Datos

Sincronización: ¿Cómo se determina cuando comienza y acaba cada elemento?

Podemos distinguir:

Sincronización de bit

Sincronización de carácter o palabra

Sincronización de bloque

Modalidades de Transmisión de Datos

Sincronización:

Transmisión asíncrona

Se realiza un sincronismo a nivel de palabra.

Configuración de un puerto serie (COM4) en Windows

Ejercicio

Se desea transmitir el carácter ASCII ‘C’ (código 4316) por medio de un esquema de transmisión asíncrono con:

7 bits de datos,

bit de paridad par

dos bits de parada

velocidad de transmisión: 4 bps

Realiza un esquema que muestre el estado de la línea de transmisión en función del tiempo.

Sincronización:

Transmisión síncrona

Se transmite una secuencia continua de bits.

Es necesaria información de sincronismo:

se envía en paralelo, a través de otro circuito.

se incorpora en la propia señal de datos

Ej. codificación Manchester:

Modalidades de Transmisión de Datos

3. Las Redes de Comunicación

No siempre es posible conectar directa-mente dos equipos mediante una línea de comunicación (conex. punto a punto).

red de comunicación: recurso compartido que se emplea para intercambiar información entre usuarios

Nodos: dispositivos intermedios para el intercambio de información

Estaciones: elementos a comunicar

Enlace: medio físico que conecta directamente un par de nodos

Las Redes de Comunicación

Topología de una Red de Comunicación

Topología: forma lógica en que se conec-tan los nodos mediante enlaces para constituir una red

caracterizar las topologías:

número de enlaces para interconectar n nodos

distancia máxima que puede cubrir

número máximo de nodos o estaciones

tolerancia a fallos en nodos y conexiones

Topología en malla

Interconexión total /parcial

Si falla un enlace, podemos utilizar otra ruta

Máximo de distancia y nodos ilimitado

Es la más utilizada

Topología de Red Iris

Topología en estrella

Solo existe un nodo, el nodo central

Número de estaciones y distancia limitados

Muy sensible a fallo en nodo central

Topología en bus

Medio de transmisión compartido (bus)

No hay nodos

Número de estaciones y distancia limitados

Usada en redes de área local

Topología en anillo

Cada nodo se conecta a otros dos

Muy sensible a fallo en nodos o enlaces

Se utiliza solo en redes de área local

Encaminamiento

¿Por donde circularán los mensajes entre un origen y un destino?

Combinación de topologías

Ejemplos de redes de comunicaciones

Red Telefónica Básica (RTB)

Redes Públicas de Datos (WAN)

Redes de Área Local (LAN)

Red Telefónica Básica

La red de mayor cobertura y disponibilidad

Red de conmutación de circuito

No ha sido diseñada para com. ordenadores

Red de conmutación de circuito:

Antes de enviar información es preciso esta-blecer una conexión (física) entre emisor y receptor.

La red reserva unos enlaces para uso exclusivo de esta conexión.

La red garantiza una determinada velocidad de transmisión y un retraso constante en la transmisión.

Red Telefónica Básica

Red de conmutación de circuito

Redes Públicas de Datos

En los años 70 aparece Arpanet-> Internet

Red de conmutación de paquete

Redes Públicas de Datos

Red de conmutación de paquete:

el mensaje a transmitir se fragmenta en paquetes.

Cada paquete es transmitido de forma individual.

Cuando un nodo recibe un paquete lo almacena en su memoria, para posteriormente retransmitirlos a otros nodos.

Los paquetes pueden llegar desordenados o no llegar.

Redes de Área Local

Redes de poca extensión, normalmente propiedad de quien las utiliza.

Velocidades muy altas (100/1000 Mbits/s)

Principales aplicaciones

Utilizar otros ordenadores (Terminal virtual)

Servidores de ficheros

Compartir recursos e información

Compartir el acceso a redes WAN

Proporcionar servicios de comunicación

La red Ethernet

Desarrollada en 1981 por Xerox, Intel y DEC

Norma IEEE 802.3

velocidad de transmisión: 10/100 Mbits/s

hasta 2,5 km. y máximo 1024 estaciones

Topología lógica en bus: solo uno emitiendo

Posibilidad de colisiones, solución: CSMA/CD (“Carrier Sense Multiple Access/ Collision Detection”)

Cable coaxial: Se conectaban los distintos ordenadores a un cable utilizando conectores en forma de T (BCN)

Alternativas conexión a Ethernet

Hub o Concentrador: Se conectan los ordenadores con cables de par trenzado y conectores RJ-45. La topología lógica sigue siendo de bus.

Alternativas conexión a Ethernet

Topología física: bus ó estrella

Alternativas conexión a Ethernet

Switch o Conmutador: Cuando llega una trama a un puerto esta solo es retransmitada por el puerto donde está el ordenador destino.

Ventajas: se evitan las colisiones, seguridad

Alternativas conexión a Ethernet

Conexión inalámbrica o Wi-Fi: Basada en la especificación IEEE 802.11. Permite conectarse a una LAN a través de canales de radio. (11 Mb/seg a 54 Mb/seg)

Alternativas conexión a Ethernet

4. Arquitectura de red

Red: hardware y software

Complejidad del software crece cada día

Solución: organización en capas o niveles

Función de un nivel: dar servicio a capas superiores, solucionando ciertos problemas

Símil de arquitectura

(Gp:) vendo

(Gp:) I sell

(Gp:) I:inglés

(Gp:) I sell

(Gp:) I:inglés

(Gp:) Fax:…

(Gp:) I sell

(Gp:) I sell

(Gp:) I:inglés

(Gp:) I sell

(Gp:) I:inglés

(Gp:) Fax:…

(Gp:) Nivel de

Ejecutivos

(Gp:) Nivel de

Traductores

(Gp:) Nivel de

Secretarios

(Gp:) interfaz

ejecutivo-traductor

(Gp:) interfaz

traductor-secretario

(Gp:) Información

entre traductores

(Gp:) Información

entre secretarios

(Gp:) Mensaje original

(Gp:) Empresa en España

(Gp:) Empresa en EEUU

(Gp:) Protocolo entre ejecutivos

(Gp:) Protocolo entre traductores

(Gp:) Protocolo entre secretarios

Arquitectura de red

Protocolo: acuerdo entre partes de cómo se va a proceder la comunicación

Interfaz: operaciones que proporciona una capa a la superior

Arquitectura: Conjunto de capas y protocolos

Arquitectura de red

Restricciones

Cada nivel solo puede interaccionar con en nivel inferior y el superior

En único nivel que tiene acceso a los medios de transmisión es el primero.

El protocolo utilizado en un nivel ha de ser independiente del interfaz con niveles inferior y superior (Ej. sustituir fax por correo)

Arquitectura de red

Ventajas:

Organización adecuada (abstracción)

Posibilidad de sustituir el protocolo de un nivel

Problemas clave

Identificar emisor y receptor (direcciones)

Control de errores

Fragmentación de mensajes

Numeración de los mensajes

Control de flujo: un emisor rápido puede desbordar a un receptor lento

Multiplexación: con un única conexión podemos cubrir varias comunicaciones del nivel superior

Seguridad: impedir que una tercera parte manipule el mensaje

Tipos de servicios

Con conexión: Antes de intercambiar información emisor y receptor se ponen de acuerdo

Ej. Conexión telefónica.

Sin conexión: La información se envía directamente.

Ej. Carta, telegrama

5. La arquitectura TCP/IP

5.1. El Nivel Físico

OBJETIVOTransmitir bits a lo largo de un medio de transmisión

FUNCIONESDefinir potencia, niveles eléctricos y codificación

Medios mecánicos y funcionales (conectores)Modulación, filtrado y detecciónDefinir modalidades de transmisión

INTERFACES NORMALIZADOSRS-232 (interf. serie), USB, (interfaces)

IEEE 802.3 (Ethernet), (LAN)

IEEE 802.11 (WiFi), (LAN inalábrica)

RDSI, ADSL, ATM, (WAN)

Ejemplo: Ethernet (IEEE 802.3)

Definir potencia, niveles eléctricos y codificación:

Codificación Manchester:

Señal alta: +0,85 V, señal baja: -0,85 V.

Medios mecánicos y funcionales:

Conector RJ-45 para cable de par trenzado.

Antiguamente conector BNC para cable coaxial.

Distancia máxima entre estaciones 2,5 km.

Modulación, filtrado y detección:

No requiere modulación ni filtrado.

Detección: flanco de subida: “1”, flanco de bajada: “0”. (diferente en apuntes)

Definir modalidades de transmisión:

Transmisión digital, serie, semi-duplex (ó duplex) y síncrona.

velocidad de transmisión: 10 Mbits/s (Fast Ethernet: 10/100 Mbits/s)

(10 Mbits/s => Periodo de bit 100 ns)

RJ-45

5.2. El Nivel de Enlace de Datos

OBJETIVO

Transmisión de datos fiable y libre de errores entre unidades directamente conectadas

FUNCIONES

Detección y recuperación de errores

Control de flujo

Control de acceso al medio (si este es compartido)

PROTOCOLOS NORMALIZADOS

IEEE 802.3 (Ethernet) (LAN)

SLIP, PPP, (acceso a WAN)

Detección y recuperación de errores:

Campo de suma de comprobación

Control de flujo:

No implementado

Control de acceso al medio:

CSMA/CD

Identificación de usuarios:

Dirección Física: 6 bytes

Ejemplo: Ethernet (IEEE 802.3)

Cabecera Ethernet

Preámbulo: (7 bytes) Permite sincronizar el reloj del emisor. Se emite la secuencia 101010… que en codificación Manchester presenta la característica de tener un flanco solo en la mitad de cada periodo de bit. Una vez localizado la mitad del periodo de bit, el receptor sabe que aproximadamente trascurrido un periodo de bit habrá un flanco (resincronozando su reloj en dicho flanco).

Indicador de inicio: (1 byte) Se transmite el valor 10101011, que permite al receptor identificar el inicio de la trama.

Dirección destino: (6 bytes) El destinatario de la trama.

Dirección origen: (6 bytes) Quien transmite la trama.

Longitud de datos: (2 bytes) Número de bytes que hay en el campo de datos

Datos: (0-1500 bytes) Datos que se transmiten. La longitud máxima es 1500 bytes. Se impone un máximo para impir que una estación use demasiado tiempo un medio compartido.

Relleno: (0-46 bytes) Además de una longitud máxima de trama, también se impone una longitud mínima. Si en la red Ethernet se produce una colisión, es importante que todas las estaciones la detecten. Si se permitiera la transmisión de tramas muy cortas, podría ocurrir que una estación terminara de transmitir la trama antes de detectar la colisión. La estación no retrasmitiría esta trama pensando que no ha habido problemas, cuando realmente ha colisionado. Si el campo de datos tiene menos de 46 bytes, se añade el campo de relleno para ocupar entre los dos 46 bytes.

Suma de comprobación: (4 bytes) Código detector de errores que permite al receptor detectar si algún bit ha cambiado. Se gasta códigos CRC (código de redundancia cíclica).

Direcciones Físicas o MAC

Unicast: 60:C0:F6:A0:4A:B1 (6 bytes = 48 bits)

248 = 270.000.000.000.000 direcciones

Broadcast: FF:FF:FF:FF:FF:FF

Multicast: (Primer bit a 1).

Ventaja: No es necesario asignarlas.

Codificación Manchester

Trama Ethernet obtenida con un osciloscopio digital

Trama Ethernet

5.3. El Nivel de Red

OBJETIVO

Permitir la comunicación a través de una red de conmutación de paquetes

FUNCIONES

Encaminamiento

Identificación de usuarios

Transmisión de datos entre subredes heterogéneas

Control de congestión

Contabilidad

PROTOCOLOS NORMALIZADOS

IP (no confiable, sin conexión)

Ejemplo: Protocolo IP

Identificación de usuarios:

Direcciones IP(32 bits): byte.byte.byte.byte

Encaminamiento:

Red de conmutación de paquete (router)

Transmisión de datos entre subredes heterogéneas:

Control de congestión:

Contabilidad:

No suele implementarse

Cabecera IP (v4)

Cabecera IP (v4)

Versión: Siempre vale lo mismo (0100)

Long. Cabecera: En palabras de 32 bits.

Tipo de Servicio: Calidad de servicio deseada. Prioridad del paquete durante el tránsito por una red.

Longitud Total: En bytes. Campo de 16 bits, tamaño máximo 216=65.535

Identificador: Identificador único del paquete. Se utilizará, en caso de fragmentación.

D: 0 = Paquete divisible, 1 = No Divisible (Antes muerto que dividido)

F: 0 = Último fragmento, 1 = Le siguen más fragmentos

Posición de Fragmento: En paquetes fragmentados indica la posición, en unidades de 64 bits, que ocupa el paquete actual dentro del paquete original.

Tiempo de Vida: Número máximo de routers que un paquete puede atravesar. Cada vez que atraviesa uno se decrementa su valor. Cuando llegue a ser 0, el paquete será eliminado.

Protocolo: Indica el protocolo de nivel superior utilizado en la parte de datos.

Checksum Cabecera: Código detector de errores. Una simple suma en complemento a uno.

Dirección IP de Origen:

Dirección IP de Destino:

Direcciones IP (v4)

Clase A

Clase B

Clase C

La UPV tiene asignada una clase B, todas sus IP comienza por 158.42.

Configuración direcciónes IP

Encaminamiento

(Gp:) Tabla direccionamiento

subred enlace

192.168.0… 1

192.45.10… 2

158.43… 2

el resto 3

(Gp:) 1

(Gp:) 2

(Gp:) 3

(Gp:) 192.168.0.1

(Gp:) 192.168.0.2

(Gp:) Configuración estación:

dirección IP: 192.168.0.2

mascara subred: 255.255.255.0

puerta enlace: 192.168.0.1

5.4. El Nivel de Transporte

OBJETIVO

Transmisión de datos de forma transparente, óptima y libre de errores entre dos aplicaciones.

FUNCIONES

Establecer, mantener y liberar conexiones de transporte

Segmentación, re-ensamblado y ordenación de paquetes

Detección y recuperación de errores residuales

Control de flujo

PROTOCOLOS NORMALIZADOS

TCP (confiable, con conexión)

UDP (no confiable, sin conexión)

Ejemplo: Protocolo TCP

Establecer, mantener y liberar conexiones de transporte

Se identifican gracias al número de puerto.

Segmentación, re-ensamblado y ordenación de paquetes

Detección y recuperación de errores residuales

El servicio de red no es confiable, puede perdernos paquetes.

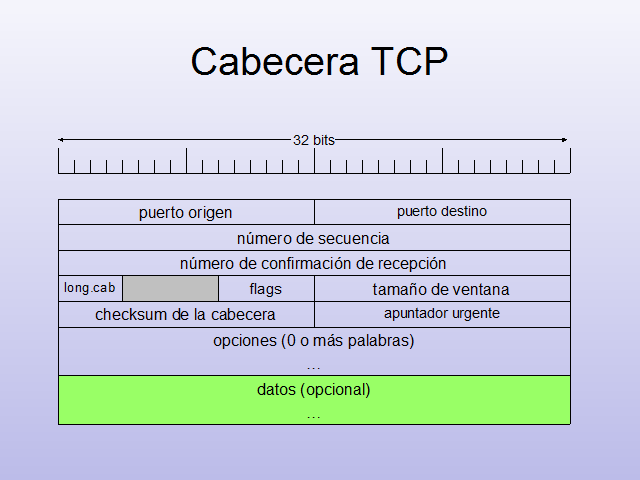

Cabecera TCP

Cabecera TCP

Puerto origen y puerto destino: Permiten identificar la aplicación origen y destino conectadas.

número de secuencia: Número de secuencia asignado a cada fragmento. Permitirá su reensamblado.

número de confirmación: Acuse de recibo, por parte del receptor, indicando que le han llegado correctamente hasta un determinado número de secuencia.

Long. Cabecera: En palabras de 32 bits.

Flags: Permite diferenciar entre diferentes tipos de mensajes: solicitud conexión, acuse recibo, datos, …

Tamaño de ventana: Máximo de datos que podrá enviar que todavía estén pendientes de acuse de recibo. Si superamos el tamaño de ventana hay que esperar algún acuse de recibo.

Checksum Cabecera: Código detector de errores.

5.5. El Nivel de Aplicación

OBJETIVO

Dar servicios específicos a los usuarios

FUNCIONESDependiendo de la aplicación

PROTOCOLOS NORMALIZADOS

HTTP, (Word Wide Web)

SMTP, (Correo electrónico)

DNS, (Sistema de nombre de dominio)

Ejemplo: Protocolo HTTP

Permite el intercambio de páginas web entre un navegador y un servidor web.

En redes TCP/IP se suele asignar un número de puerto fijo por aplicación (puerto 80 para WWW).

En redes TCP/IP muchos protocolos de aplicación consisten en un simple intercambio de comandos de texto.

Una transacción con HTTP

El usuario quiere acceder a la página “www.upv.es/dir/pag.html”

– El navegador averigua la dirección IP de www.upv.es (servicio DNS)

– El navegador establece una conexión TCP con el puerto 80 de esta máquina

– Envía por esta conexión los caracteres ASCII:

GET /dir/pag.html

– Recibe la página por la conexión:

< HTML>

< HEAD>

< TITLE>Página de … < /TITLE>

…

< /HTML>

– El servidor cierra la conexión:

VERSIÓN 1.0 DE HTTP

Transferencia HTTP

(Gp:) GET /pg.html

(Gp:) GET /pg.html

(Gp:) cabecera TCP

(Gp:) GET /pg.html

(Gp:) cabecera TCP

(Gp:) cabecera IP

(Gp:) Nivel de

Aplicación

(Gp:) Nivel de

Transporte

(Gp:) Nivel de

Red

(Gp:) interfaz

nivel de Transporte

(Gp:) interfaz

nivel de Red

(Gp:) Navegador Web

(Gp:) Servidor Web

(Gp:) Protocolo HTTP

(Gp:) Protocolo TCP

(Gp:) Protocolo IP

(Gp:) Nivel de Enlace de datos y físico

(Gp:) GET /pg.html

(Gp:) cabecera TCP

(Gp:) cabecera IP

(Gp:) Cabec.Ethernet

(Gp:) interfaz nivel de Enlace de datos

(Gp:) Protocolo Ethernet

(Gp:) GET /pg.html

(Gp:) GET /pg.html

(Gp:) cabecera TCP

(Gp:) GET /pg.html

(Gp:) cabecera TCP

(Gp:) cabecera IP

(Gp:) GET /pg.html

(Gp:) cabecera TCP

(Gp:) cabecera IP

(Gp:) Cabec.Ethernet

(Gp:) medio físico

Transferencia HTTP – 1.conexión

socket < < “GET /pag.html”;

socket >> páginaWeb;

//el navegador visualiza la página

socket.close();

Nivel de

Aplicación

(HTTP)

Nivel de

Transporte

(TCP)

Nivel de

Red

(IP)

Navegador Web (IP: 1.1.1.0)

Servidor Web (IP: 1.1.1.1)

Nivel de enlace de datos y

físico

(Ethernet)

MAC dest.=80:C0:F6:A0:4A:B1, MAC orig..

IP destino=1.1.1.1, IP origen=1.1.1.0

puerto destino=80, tipo=solicitud conexión

Aceptamos conexiones al puerto 80

ServerSocket server(80);

while(true){

server.accept(new_sock);

new_sock >> solicitud;

new_sock < < páginaWeb;

Comenzamos bucle infinito

Quedamos a la espera de una conexión

ClientSocket socket(1.1.1.1,80);

El cliente solicita una conexión

El nivel de transporte prepara mensaje de conexión

… y se lo pasa al nivel de red

El nivel de red añade su cabecera …

… y se lo pasa al nivel de enlace de datos.

El nivel de enlace añade su cabecera …

… y lo transmite utilizando el nivel físico.

El nivel de enlace destino verifica cabecera …

… la elimina y pasa el resto al nivel de red.

MAC dest.=80:C0:F6:A0:4A:B1, MAC orig..

IP destino=1.1.1.1, IP origen=1.1.1.0

El nivel de red verifica su cabecera …

… la elimina y la pasa al nivel de transporte.

puerto destino=80, tipo=solicitud conexión

Verifica que una aplicación atiende el puerto 80.

puerto destino=999, tipo=acepto conexión

Se contesta con un mensaje aceptando conexión.

Que es mandado a través del nivel de red.

Cuando llegue al cliente… ¡Conexión establecida!

medio físico

Transferencia HTTP – 2. transmisión

Socket < < “ “;

socket >> páginaWeb;

//el navegador visualiza la página

socket.close();

Nivel de

Aplicación

(HTTP)

Nivel de

Transporte

(TCP)

Nivel de

Red

(IP)

Navegador Web (IP: 1.1.1.0)

Servidor Web (IP: 1.1.1.1)

Nivel de enlace de datos y

físico

(Ethernet)

puerto destino=80, tipo=datos, n.sec.=1

ServerSocket server(80);

while(true){

server.accept(new_sock);

new_sock >> solicitud;

new_sock < < páginaWeb;

ClientSocket socket(1.1.1.1,80);

El cliente solicita enviar datos

El nivel de transporte añade su cabecera.

… y se lo pasa al nivel de red

puerto destino=80, tipo=datos, n.sec.=1

medio físico

GET /pag.html

GET /pag.html

Llega al nivel de transporte de la máquina destino

Verificamos la cabecera y …

…pasamos los datos a la aplicación del puerto 80.

Comunicación de X a Y pasando por 3 routers

Resumen Arquitectura TCP/IP

¿Qué hemos aprendido?

Concepto de telemática

Modalidades de transmisión

Topologías de red

Diferencia entre una red de conmutación de paquete y de circuito

Concepto de Arquitectura de protocolos (interfaces y protocolos)

La arquitectura TCP/IP (Objetivo y funciones de cada capa)

La red de área local Ethernet (direcc. MAC, colisiones, switch, … )

El protocolo IP (direcc. IP, encaminamiento , routers,…)

El protocolo TCP (número de puerto, tamaño de ventana, …)

El protocolo HTTP (en sus dos versiones)

Flujo de los datos a través de los niveles

Página anterior Página anterior |   Volver al principio del trabajo Volver al principio del trabajo | Página siguiente  |