REDES PRIVADAS VIRTUALES

PROTOCOLO AH

El Encabezado de Autenticación (AH) proporciona integridad de datos y autenticación del origen de los datos.

AH (AUTHENTICATION HEADER)

REDES PRIVADAS VIRTUALES

PROTOCOLO AH

AH EN MODO TRANSPORTE

PARA IPv4 e IPv6

REDES PRIVADAS VIRTUALES

PROTOCOLO AH

AH EN MODO TUNEL PARA IPv4 e IPv6

REDES PRIVADAS VIRTUALES

AREAS EN LAS QUE SE PRESENTAN LAS VPNs

INTRANET.

ACCESO REMOTO.

RPV INTERNA.

REDES PRIVADAS VIRTUALES

RPV DE INTRANET

Una RPV de Intranet se crea entre la oficina central corporativa y las oficinas de ventas remota. Se tiene acceso a la Intranet desde fuera de la red, es decir, que el acceso viene desde el exterior.

(Gp:) Internet

(Gp:) Oficinas

(Gp:) centrales

(Gp:) OFICINA DE

(Gp:) VENTAS

(Gp:) REMOTA

(Gp:) OFICINA DE

(Gp:) VENTAS

(Gp:) REMOTA

(Gp:) OFICINA DE

(Gp:) VENTAS

(Gp:) REMOTA

RPV de Intranet

REDES PRIVADAS VIRTUALES

RPV DE ACCESO REMOTO

Una RPV de acceso remoto se crea entre las oficinas centrales y los usuarios móviles remotos. Con el software de cifrado cargado en una laptop, un individuo establecerá un túnel cifrado al dispositivo de las RPV en las oficinas centrales corporativas.

(Gp:) Internet

(Gp:) Oficinas

(Gp:) centrales

(Gp:) OFICINA DE

(Gp:) VENTAS

(Gp:) REMOTA

(Gp:) .

(Gp:) PSI

(Gp:) MÓVIL

(Gp:) MÓVIL

RPV de Acceso Remoto.

REDES PRIVADAS VIRTUALES

RPV DE EXTRANET

Una RPV de extranet se crea entre la empresa y sus clientes o proveedores. Esta configuración le dará a la empresa la capacidad para realizar transacciones de manera segura y efectiva con sus principales socios comerciales y clientes. Aquí es donde el comercio electrónico tiene su mayor impacto.

RPV de Extranet

(Gp:) Internet

(Gp:) Oficinas

(Gp:) centrales

(Gp:) PROVEEDOR

(Gp:) Nueva York

(Gp:) Fort Lauderdale

REDES PRIVADAS VIRTUALES

RPV INTERNA

RPV Interna

(Gp:) NUBE

(Gp:) DE RPV

(Gp:) INTERNA

(Gp:) .

(Gp:) Equipo

(Gp:) de escritorio

(Gp:) Ethernet

(Gp:) Ethernet

(Gp:) Laptop

(Gp:) Servidor

(Gp:) Laptop

(Gp:) Concentrador

(Gp:) Laptop

(Gp:) Laptop

(Gp:) Servidor

(Gp:) Servidor

Una cuarta área de la que no hacen uso las compañías actualmente, es una RPV interna. ¿Qué motivos hará que una compañía utilice una RPV interna? Algunos de estos motivos son los estudios sobre seguridad que indican que los ataques por empleados internos ocupan el primer lugar.

REDES PRIVADAS VIRTUALES

COMPONENTES QUE FORMAN UNA RPV

Disponibilidad.

Compatibilidad.

Seguridad.

Interoperabilidad.

Auntenticación de datos y usuarios.

Sobrecarga de tráfico.

Mantenimiento.

REDES PRIVADAS VIRTUALES

BENEFICIOS PARA SU ORGANIZACION

Acceso remoto de usuarios.

Aplicaciones de extranet.

Base de usuarios geográficamente diversa.

Sitios internacionales.

Expansión barata del mercado.

Requisitos razonables de ancho de banda.

Acceso a servicios externos.

Líneas rentadas virtuales.

REDES PRIVADAS VIRTUALES

SEGURIDAD EN LAS VPNs

(Gp:) APLICACION

(Gp:) PRESENTACION

(Gp:) SESION

(Gp:) TRANSPORTE

(Gp:) RED

(Gp:) ENLACE DE

(Gp:) DATOS

(Gp:) FISICA

(Gp:) APLICACION

(Gp:) PRESENTACION

(Gp:) SESION

(Gp:) TRANSPORTE

(Gp:) RED

(Gp:) ENLACE DE

(Gp:) DATOS

(Gp:) FISICA

(Gp:) Ataques a nivel

(Gp:) de aplicación

(Gp:) Ataques a nivel

(Gp:) de red

(Gp:) Ataques a nivel de

(Gp:) enlace de datos

(Gp:) Soluciones RPV

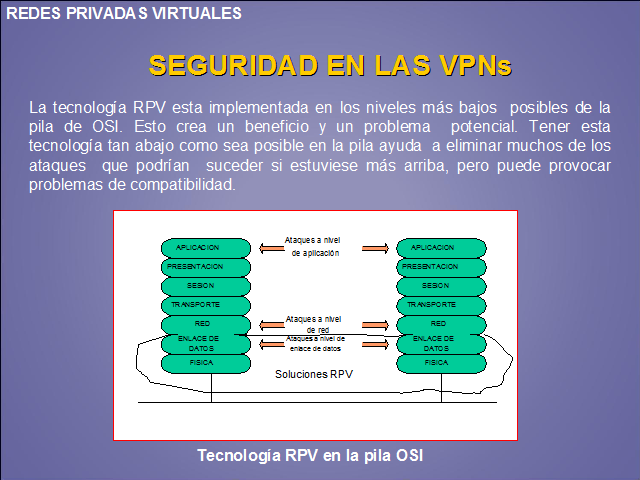

La tecnología RPV esta implementada en los niveles más bajos posibles de la pila de OSI. Esto crea un beneficio y un problema potencial. Tener esta tecnología tan abajo como sea posible en la pila ayuda a eliminar muchos de los ataques que podrían suceder si estuviese más arriba, pero puede provocar problemas de compatibilidad.

Tecnología RPV en la pila OSI

REDES PRIVADAS VIRTUALES

ARQUITECTURAS RPV

RPV proporcionada por un ISP.

RPV basadas en cortafuego.

RPV basadas en caja negra.

RPV basadas en enrutador.

RPV basadas en acceso remoto.

RPV de múltiples servicios.

REDES PRIVADAS VIRTUALES

RPV PROPORCIONADA POR UN ISP

(Gp:) ISP

(Gp:) INTERNET

(Gp:) ETHERNET

(Gp:) Enrutador

(Gp:) interno

(Gp:) Red

(Gp:) interna

(Gp:) Oficina del

(Gp:) cliente

(Gp:) Dispositivo

(Gp:) de red

(Gp:) Responsabilidad

(Gp:) del ISP

El proveedor de servicios de red establece un dispositivo en las oficinas de su compañía que crea el túnel de RPV para usted.

Algunos ISP pueden instalar un conmutador PPTP frontal en sus oficinas el cual creará en forma automática los túneles de RPV para su tráfico. También podría agregar un cortafuego justo en frente de un dispositivo de red o entre ellos.

RPV proporcionada por un ISP

REDES PRIVADAS VIRTUALES

RPV BASADAS EN CORTAFUEGOS

Las RPV basadas en cortafuego son la formas más comunes de implementación de RPV hoy en día. De la misma manera que la tecnología RPV en si misma se ejecuta en los niveles más bajos de la pila de OSI, el cortafuego debe hacerlo o puede caer en problemas de desempeño importantes.

(Gp:) INTERNET

(Gp:) ETHERNET

(Gp:) Enrutador

(Gp:) interno

(Gp:) Cortafuego/RPV

(Gp:) UNIX

(Gp:) NT

(Gp:) LINUX

RPV basada en cortafuegos

REDES PRIVADAS VIRTUALES

RPV BASADAS EN CAJAS NEGRAS

Se trata básicamente de un dispositivo cargado con software de cifrado para crear un túnel de RPV. Estos tipos de dispositivo de cifrado de hardware son más veloces que los tipos de software, debido a que crean túneles más rápidos bajo demanda y ejecutan el proceso de cifrado con mayor rapidez.

RPV de Caja Negra.

REDES PRIVADAS VIRTUALES

RPV BASADAS EN ENRUTADOR

(Gp:) INTERNET

(Gp:) ETHERNET

(Gp:) SUCURSAL

(Gp:) i

(Gp:) M

(Gp:) a

(Gp:) c

(Gp:) M

(Gp:) a

(Gp:) c

(Gp:) Enrutador de

(Gp:) RPV

(Gp:) Servidor de autentificación

(Gp:) de usuarios

(Gp:) Túneles de RPV seguros

(Gp:) PPTP / IPSec / L2TP

Existen dos dispositivos de RPV basados en enrutadores. En uno de ellos el software se añade al enrutador para permitir el proceso de cifrado. En el segundo método se inserta una tarjeta externa de otro proveedor en el mismo chasis del enrutador. El desempeño puede ser un problema debido a la adición de un proceso de cifrado al proceso de enrutamiento.

RPV basada en enrutador.

REDES PRIVADAS VIRTUALES

RPV BASADAS EN ACCESO REMOTO

Software que se ejecuta en las máquinas de los usuarios remotos, las cuales están tratando de crear un túnel hacia su organización y un dispositivo en su red que permita esa conexión. Este túnel podría venir de Internet, de una línea de marcación, de una línea ISDN o una red X.25.

RPV basadas en Acceso Remoto

(Gp:) INTERNET

(Gp:) ETHERNET

(Gp:) i

(Gp:) M

(Gp:) a

(Gp:) Dispositivo de

(Gp:) red Cortafuego /

(Gp:) Servidor de

(Gp:) autentificación

(Gp:) Servidor de autentificación

(Gp:) de usuarios

(Gp:) Servidor de

(Gp:) autentificación de

(Gp:) usuarios

(Gp:) M

(Gp:) a

(Gp:) c

(Gp:) DSL / Cable

(Gp:) M

(Gp:) a

(Gp:) c

(Gp:) Software de

(Gp:) establecimiento

(Gp:) de túneles

(Gp:) Software de

(Gp:) establecimiento

(Gp:) de túneles

(Gp:) Software de

(Gp:) establecimiento

(Gp:) de túneles

(Gp:) Software de

(Gp:) establecimiento

(Gp:) de túneles

(Gp:) i

(Gp:) M

(Gp:) a

(Gp:) c

REDES PRIVADAS VIRTUALES

RPV DE MULTIPLES SERVICIOS

Algunas de las aplicaciones de múltiples servicios para RPV son la filtración de contenido Web y la revisión antivirus. El tráfico que llega a la organización se analiza primero por el software antivirus que se esta ejecutando en el dispositivo de cortafuego/RPV o por un servidor ubicado en la zona DMZ.

(Gp:) Tráfico interno

(Gp:) Tráfico

(Gp:) Protección contra

(Gp:) virus

(Gp:) DMZ

(Gp:) Tráfico

(Gp:) Tráfico

RPV de múltiples servicios.

REDES PRIVADAS VIRTUALES

COMPARACION DE DESEMPEÑO

(Gp:) Arquitectura de RPV.

(Gp:) Ventajas.

(Gp:) Desventajas.

(Gp:) Hardware

(Gp:) Buen desempeño; buena seguridad; carga de cifrado mínima para paquetes grandes; un poco de soporte para balanceo de cargas.

(Gp:) Flexibilidad limitada; precio alto; sin interfaces ATM, FDI o Token Ring; la mayoría son semiduplex; se necesita reiniciar para que los cambios tengan efecto; algunos tienen problemas de desmpeño importantes con paquetes pequeños (64 bytes); funcionalidad de subred limitada; algunos carece de NAT.

(Gp:) Software

(Gp:) Amplia variedad de plataformas; facilidad de instalación; buena para una amplia gama de compañías.

(Gp:) Problemas de desempeño con el soporte NAT; algunos tienen tecnologías de cifrado viejas; propietario; algunos carecen de capacidad de administración remota; sin capacidad de supervisión.

(Gp:) Enrutador

(Gp:) Uso del hardware existente; seguridad solidad disponible; bajo costo si se utilizan los enrutadores existentes.

(Gp:) Algunos pueden necesitar tarjetas de cifrado adicionales; problemas de desempeño; pueden requerir una actualización a un enrutador más potente.

(Gp:) Cortafuego

(Gp:) Amplia variedad de plataformas; uso del hardware existente; soporte para balance de cargas y cortafuegos redundantes; IPSec de bajo costo.

(Gp:) Posibles problemas de seguridad debido al sistema operativo; no todos son completamente interoperables con soporte RADIOUS; algunos tienen problemas de licencias.

(Gp:) Marcación

(Gp:) Fácil establecimiento de RPV; el costo es bajo.

(Gp:) Problemas con compresión de datos cifrados; el soporte para RADIOUS es mínimo.

REDES PRIVADAS VIRTUALES

EJEMPLO DE APLICACION

COMERCIO ELECTRÓNICO ENTRE SOLECSA (ECUADOR) E INDURA (CHILE) A TRAVÉS DE VPNs.

SITUACIÓN ACTUAL:

APLICACIÓN CONTABLE:

FLEX

FORMA DE COMERCIO ENTRE SOLECSA E INDURA CHILE:

FORMA TRADICIONAL (E-MAIL)

SISTEMA DE MENSAJERÍA:

OUTLOOK 97 STANDARD EDITION.

REDES PRIVADAS VIRTUALES

EJEMPLO DE APLICACION

PROCESO DE COMPRA Y VENTA: FORMA TRADICIONAL

(Gp:) PROCESO DE COMPRA Y VENTA – FORMA TRADICIONAL

(Gp:) C

(Gp:) B

(Gp:) MAIL SRV

(Gp:) Internet

(Gp:) MAIL SRV

(Gp:) GUAYAQUIL – ECUADOR

(Gp:) SANTIAGO DE CHILE

(Gp:) Proceso de compra y venta: Forma Tradicional

(Gp:) FLEX SRV

(Gp:) CLIENTE

(Gp:) PROVEEDOR

(Gp:) APLIC. CONT.

REDES PRIVADAS VIRTUALES

EJEMPLO DE APLICACION

PROCESO DE COMPRA Y VENTA: FORMA TRADICIONAL

PROBLEMAS ACTUALES:

Los datos son ingresados 1, 2 Y hasta 3 veces, esto es debido a que el sistema de solecsa no es compatible para recibir transacciones desde el sistema indura chile.

No existe funcionalidad que garantice autenticidad e integridad entre los 2 sistemas.

Los usuarios se autentifican primero al sistema de mensajería y luego nuevamente a la aplicación contable flex.

Los errores cometidos por uno de los dos lados debe esperar a ser detectados por el otro, luego esperar que el otro lado notifique a los primeros, y finalmente esperar a que los primeros detecten y corrijan el error para luego recién enviar la transacción corregida vía e-mail.

REDES PRIVADAS VIRTUALES

EJEMPLO DE APLICACION

SITUACIÓN DESPUES DE IMPLEMENTAR SOLUCIÓN DE E-COMMERCE.

APLICACIÓN CONTABLE:

SAP

FORMA DE COMERCIO ELECTRÓNICO ENTRE SOLECSA E INDURA:

SAP

SISTEMA DE MENSAJERÍA:

NO INDISPENSABLE.

REDES PRIVADAS VIRTUALES

EJEMPLO DE APLICACION

E-COMMERCE CON UN ENLACE DEDICADO

(Gp:) B

(Gp:) C

(Gp:) GUAYAQUIL – ECUADOR

(Gp:) SANTIAGO DE CHILE

(Gp:) Comercio Electrónico con un enlace dedicado

(Gp:) CLIENTE

(Gp:) SAP SRV

(Gp:) SAP SRV

(Gp:) PROVEEDOR

REDES PRIVADAS VIRTUALES

EJEMPLO DE APLICACION

E-COMMERCE CON UN ENLACE DEDICADO

PROBLEMAS RESUELTOS:

Los datos son ingresados una sola vez al sistema, y pueden ser accesados instantáneamente por el siguiente participante del proceso sin importar si este es de la empresa que compra o de la empresa que vende.

Los usuarios se autentifican una sola vez al sistema y relegan el sistema de mensajería para casos especiales, debido que con el sistema de comercio electrónico tienen toda la información que necesitan en línea.

Los errores humanos se reducen, entonces un mayor número de datos puede ser depurados y comparados automáticamente con el otro lado de la transacción.

Los errores que no pueden ser detectados por el sistema, pueden ser corregidos más rápido, debido a que pueden ser detectados instantáneamente por el otro participante de la transacción.

REDES PRIVADAS VIRTUALES

EJEMPLO DE APLICACION

E-COMMERCE CON UN ENLACE DEDICADO

COMPARACION DE COSTOS:

El costo de implementar un sistema SAP básico supera los USD 300.000 unas 20 veces más del valor del sistema que se está usando actualmente, pero esta inversión si es aceptable cuando las perdidas por mala sistematización alcanzan el USD 1´000.000 al año.

NUEVOS PROBLEMAS PRESENTES:

La mayoría de las soluciones de e-commerce terminadas y probadas trabajan con tecnología EDI, esto implica que sus bloques de datos van a viajar en forma llana (no encriptada); cuando se creó el EDI la preocupación principal era que las transacciones fueran compatibles y legibles por cualquier sistema. El hecho de que la data viaje de esta forma, hace necesario que el canal de comunicación entre el comprador y el proveedor sea un canal dedicado punto a punto.

REDES PRIVADAS VIRTUALES

EJEMPLO DE APLICACION

E-COMMERCE A TRAVES DE VPN

(Gp:)

(Gp:) B

(Gp:) C

(Gp:) VPN CLIENT

(Gp:) Internet

(Gp:) VPN

SRV

(Gp:) GUAYAQUIL – ECUADOR

(Gp:) SANTIAGO DE CHILE

(Gp:) Comercio Electrónico a través de VPN

(Gp:) CLIENTE

(Gp:) SAP SRV

(Gp:) CLIENTE

(Gp:) SAP SRV

REDES PRIVADAS VIRTUALES

EJEMPLO DE APLICACION

E-COMMERCE A TRAVES DE VPN

PROBLEMA RESUELTO:

La data puede viajar de forma segura a través de un enlace a Internet, garantizando su confidencialidad e integridad.

El sistema de CA (autoridad certificadora) garantiza la autenticidad e integridad de la transacción.

COMPARACIÓN DE COSTOS:

Al usar tecnología de VPN se reduce el costo debido a que un enlace de 256 kbps punto a punto Solecsa (guayaquil) – Indura (santiago de chile) tiene un costo de USD 2800,oo mensual con fibra más un costo de instalación de USD 2500,oo, mientras que una conexión a Internet de 256 kbps tiene un costo de USD 1200,oo mensual más un costo de instalación de USD 400,oo. Y un equipo de vpn de caja negra tiene un costo aproximado de USD 3 000,oo.

Página anterior Página anterior |   Volver al principio del trabajo Volver al principio del trabajo | Página siguiente  |