Seguridad en las redes de computadores

Objetivos del capítulo:

Comprender los principios de la seguridad en la red:

Criptografía y sus múltiples usos más allá de la confidencialidad.

Autenticación.

Integridad del mensaje.

Distribución de clave.

Seguridad en la práctica:

Cortafuegos.

Seguridad en la aplicación, en el transporte, en la red, en las capas de enlaces.

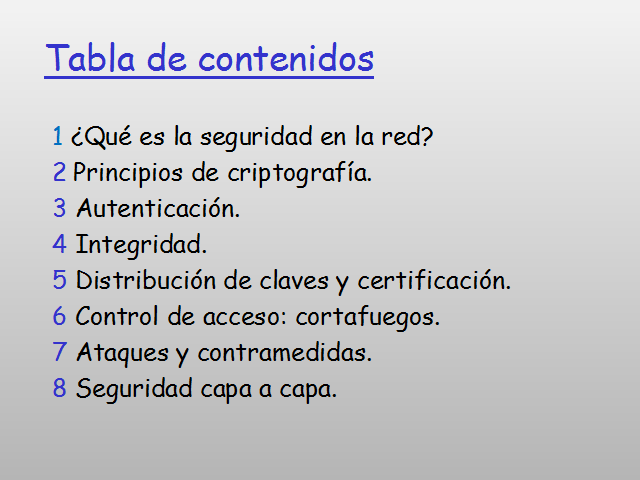

Tabla de contenidos

1 ¿Qué es la seguridad en la red?

2 Principios de criptografía.

3 Autenticación.

4 Integridad.

5 Distribución de claves y certificación.

6 Control de acceso: cortafuegos.

7 Ataques y contramedidas.

8 Seguridad capa a capa.

¿Qué es la seguridad en la red?

Confidencialidad: únicamente el emisor y el receptor deseado deben “entender” el contenido del mensaje.

Emisor encripta el mensaje.

Receptor desencripta el mensaje.

Autenticación: emisor y receptor quiere confirmar la identidad de cada uno.

Integridad del mensaje: emisor y receptor quieren estar seguros de que el contenido de sus comunicaciones no es alterado (durante la transmisión o después) sin detección.

Disponibilidad y acceso: los servicios deben ser accesibles y deben estar disponibles para los usuarios.

Amigos y enemigos: Alicia, Roberto y Gertrudis

Bien conocidos en el mundo de seguridad de la red.

Roberto, Alicia (¡amantes!) quieren comunicarse de forma “segura”.

Gertrudis (intrusa) puede interceptar, eliminar, añadir mensajes.

(Gp:) Emisor

seguro

(Gp:) Receptor

seguro

(Gp:) Canal

(Gp:) Mensajes de control y datos

(Gp:) Datos

(Gp:) Datos

(Gp:) Alicia

(Gp:) Roberto

(Gp:) Gertrudis

¿Cuáles son los equivalentes de Alicia y Roberto?

… ¡pues Robertos y Alicias de la vida real!

Navegador/servidor de Internet para transacciones electrónicas (por ejemplo: compras por Internet).

Cliente/servidor de banco online.

Servidores DNS.

Routers que intercambian actualizaciones de tablas de encaminamiento.

¿Otros ejemplos?

¡Hay muchos chicos y malos (y chicas) por ahí!

P: ¿Qué puede hacer un “chico malo”?

R: ¡Muchas cosas!

Escuchar a escondidas: interceptar mensajes.

Insertar activamente mensajes en la conexión.

Suplantación: puede falsear la dirección fuente en el paquete (o cualquier campo en el paquete).

Secuestro: “apoderarse” de la conexión entrante eliminando al receptor o al emisor e insertándose él en su lugar.

Denegación del servicio: impedir que el servicio sea utilizado por otros (por ejemplo: sobrecargando los recursos).

continuará ……

El lenguaje de la criptografía

Criptografía de clave simétrica: claves emisor y receptor idénticas.

Criptografía de clave pública: encriptación de clave pública, desencriptación de clave secreta (privada).

(Gp:) Texto plano

(Gp:) Texto plano

(Gp:) Texto cifrado

(Gp:) K

(Gp:) A

(Gp:) Algoritmo de

encriptación

(Gp:) Algoritmo

de

desencriptación

(Gp:) Clave de encriptación de Alicia

(Gp:) Clave de encriptación de Roberto

(Gp:) K

(Gp:) B

Criptografía de clave simétrica

Cifrado de sustitución: sustituir una cosa por otra.

Cifrado monoalfabético: sustituye una letra del alfabeto por otra.

Texto plano: abcdefghijklmnopqrstuvwxyz

Texto cifrado: mnbvcxzasdfghjklpoiuytrewq

Texto plano: roberto. te quiero. alicia

Texto cifrado: pjnvpij. Ivlyavpj. mfabfa

Ejemplo:

P: ¿Qué dificultad puede tener averiguar el cifrado?

Fuerza bruta (¿Dificultad?)

¿Otros?

Criptografía de clave simétrica

Criptografía de clave simétrica: Roberto y Alicia comparten y conocen la misma clave (simétrica): K

Ejemplo: la clave es un patrón de sustitución conocido en un cifrado de sustitución monoalfabético.

P: ¿Cómo se pondrán de acuerdo Roberto y Alicia en los valores de la clave?

A-B

(Gp:) Texto plano

(Gp:) Texto cifrado

(Gp:) K

(Gp:) A-B

(Gp:) Algoritmo de

encriptación

(Gp:) Algoritmo

de

desencriptación

(Gp:) K

(Gp:) A-B

(Gp:) Texto plano

Mensaje, m

(Gp:) K (m)

(Gp:) A-B

(Gp:) K (m)

(Gp:) A-B

(Gp:) m = K ( )

(Gp:) A-B

Criptografía de clave simétrica: DES

DES: Estándar de Encriptación de Datos

Estándar de Encriptación de EE.UU. [NIST 1993].

Clave simétrica de 56 bits, entrada de texto plano de 64 bits.

¿Qué seguridad tiene el DES?

Desafío DES: frase encriptada de clave de 56 bits (“la criptografía fuerte hace del mundo un lugar más seguro) desencriptada (fuerza bruta) en 4 meses.

No se conoce enfoque de desencriptación de “puerta de atrás”.

Hacer que DES sea más seguro:

Utilizar tres claves secuencialmente (3-DES) en cada dato.

Utiliza encadenamiento de bloque cifrado.

Criptografía de clave simétrica: DES

Permutación inicial

16 “rondas” idénticas de aplicación de función, cada una utiliza 48 bits distintos de permutación final de clave.

(Gp:) Funcionamiento DES

(Gp:) Clave de 56 bits

(Gp:) Entrada de 64 bits

(Gp:) Salida de 64 bits

(Gp:) Permutación

(Gp:) Permutación

AES: Estándar de Encriptación Avanzada

Nueva clave simétrica (Nov. 2001) NIST estándard, reemplaza a DES.

Procesa datos en bloques de 128 bits.

Claves de 128, 192, ó 256 bits.

Desencriptación por fuerza bruta (prueba cada clave) que emplea 1 segundo en DES, y 149 billones de años para AES.

Página siguiente  |