Amateurs

Hackers

Empleados maliciosos

Rateros

Crackers

Vándalos

Criminales

Espías (gobiernos foráneos)

Terroristas

Administración de RiesgosSeguridad Informática – Involucrados

Características o debilidades en el sistema de seguridad que pueden ser explotadas para causar daños o perdidas (facilitan la ocurrencia de una amenaza)

Interrupción: un activo se pierde, no está disponible, o no se puede utilizar

Intercepción: alguna parte (persona, programa o sistema de computo) no autorizada accede un activo

Modificación: una parte no autorizada accede y manipula indebidamente un activo

Fabricación: Fabricar e insertar objetos falsos en un sistema computacional

Administración de RiesgosSeguridad Informática – Vulnerabilidades

(Gp:) Hardware

(Gp:) Software

(Gp:) Datos

(Gp:) Interrupción (Negación del Servicio)

(Gp:) Intercepción (Robo)

Actos Involuntarios/Accidentales – Intencionales/Voluntarios que limitan la disponibilidad

Destrucción

Agua, Fuego, Problemas de potencia, Alimentos, Ratones, Cenizas, Ataques físicos, Bombas

Robo

Administración de RiesgosSeguridad Informática – Vulnerabilidades

(Gp:) Hardware

(Gp:) Software

(Gp:) Datos

(Gp:) Interrupción (Borrado)

(Gp:) Intercepción

(Gp:) Modificación

Borrado accidental o destrucción de programas

Robo – Copia ilícita de programas

Causar fallas o errores

Salvar una copia mala de un programa destruyendo una buena, Programas modificados (cambio de bits, de instrucciones – bombas lógicas, efectos colaterales)

Caballos de Troya, Virus, Puerta falsa, Fuga de Información

Administración de RiesgosSeguridad Informática – Vulnerabilidades

Administración de RiesgosSeguridad Informática – Vulnerabilidades

(Gp:) Hardware

(Gp:) Software

(Gp:) Datos

(Gp:) Interrupción (Perdida)

(Gp:) Intercepción

(Gp:) Modificación

(Gp:) Fabricación

Robo

Confidencialidad – líneas derivadas, recipientes de basura, soborno a empleados claves, inferencia, preguntando, compra

Programas maliciosos – Técnica de salami, utilidades del sistema de archivos, facilidades de comunicación defectuosas

Reprocesamiento de datos utilizados, adicionar registros en una base de datos

3.1. Valorar Riesgo Inherente

3.2. Determinar Controles Existentes

3.3. Identificar Nivel de Exposición

Administración de Riesgos3. Analizar Riesgos

Valorar el posible daño que puede ser causado

Administración de RiesgosCómo valorar riesgo?

$

Inherente

Nivel de exposición

Residual

Probabilidad x Impacto

Frecuencia x Impacto

Controles

Administrativos

Politícas, Estándares,

Procedimientos,

Guías,

Entrenamiento

Controles Técnicos

Acceso lógico,

controles,

encripción,

dispositivos de seguridad,

Identificación y autenticación

Controles físicos

Protección de instalaciones,

Guardias, candados,

Monitoreo,

Controles ambientales

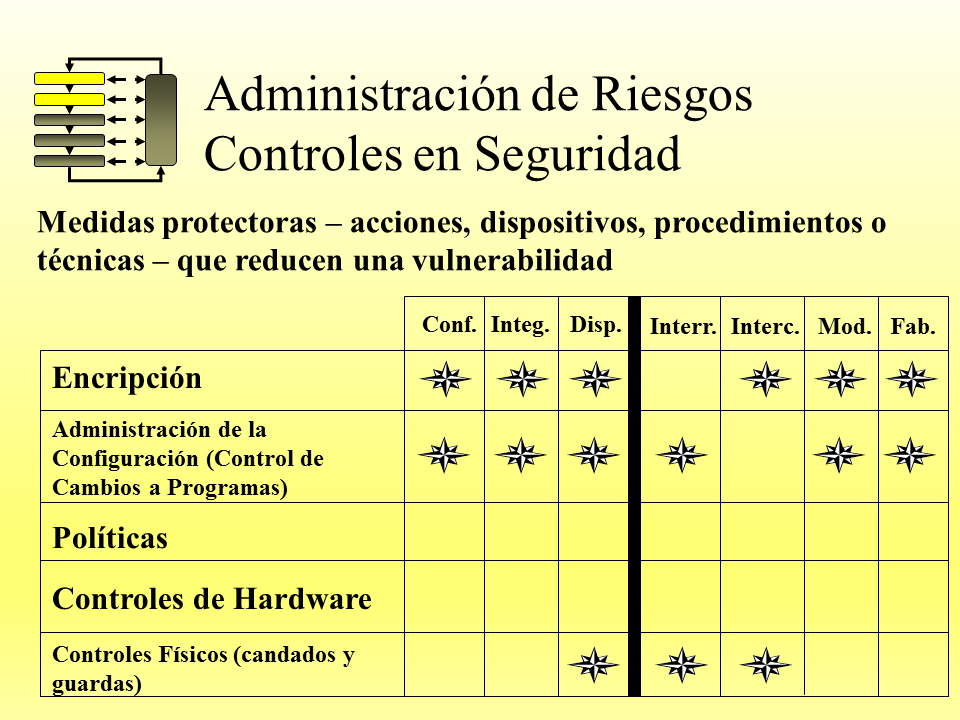

Administración de RiesgosControles en Seguridad

Medidas protectoras – acciones, dispositivos, procedimientos o técnicas – que reducen una vulnerabilidad

Encripción

Interc.

Interr.

Fab.

Mod.

Integ.

Conf.

Disp.

Administración de la Configuración (Control de Cambios a Programas)

Políticas

Controles de Hardware

Controles Físicos (candados y guardas)

Administración de RiesgosControles en Seguridad

Monitorear y Revisar

Valorar prioridades de riesgo

Riesgo aceptable?

Aceptar

SI

Considerar factibilidad, costos y beneficios, y niveles de riesgo

Evitar

Transferir total o parcialmente

Reducir consecuencia

Reducir probabilidad

NO

Recomendar estrategias de tratamiento

Seleccionar estrategia de tratamiento

Preparar planes de tratamiento para reducir, transferir o evitar el riesgo, financiando cuando sea apropiado

Evitar

Transferir total o parcialmente

Reducir consecuencia

Reducir probabilidad

Riesgo residual aceptable?

Retener

SI

NO

VALORAR Y PRIORIZAR RIESGOS

IDENTIFICAR OPCIONES DE TRATAMIENTO

EVALUAR OPCIONES DE TRATAMIENTO

PREPARAR PLANES DE TRATAMIENTO

IMPLEMENTAR PLANES DE TRATAMIENTO

Riesgo residual no aceptable

Porciónretenida

Porcióntransferida

Asegurar la efectividad costo/beneficio de los controles

(Gp:) Hardware

(Gp:) Software

(Gp:) Datos

Variables:

Cantidad de involucrados

Esfuerzo de Aseguramiento

Valor del activo

Duración del Activo

Esfuerzo de detección de incidentes

Impacto en los objetivos del negocio

Efectividad de la medida

Nivel de sofisticación

Facilidad de uso

Principio de la Adecuada Protección: Los ítems deben ser protegidos solo hasta que ellos pierden su valor y deben ser protegidos de manera consistente con su valor

Administración de RiesgosDónde invertir?

Página anterior Página anterior |   Volver al principio del trabajo Volver al principio del trabajo | Página siguiente  |