Cómo defendernos ?

VPNs

(Gp:) Red Telefónica

Pública Conmutada

(Gp:) Enrutador

(Gp:) Enrutador

(Gp:) Enrutador

(Gp:) Enrutador

(Gp:) RED DE LA ENTIDAD CENTRAL

(Gp:) RED DE ACCESO

(Gp:) MODEM

14.4Kbps

(Gp:) Criptos

(Gp:) MODEM

(Gp:) Criptos

(Gp:) PPP 19.2Kbps

(Gp:) Asinc. Cifrado 14.4bps

(Gp:) Asinc. Cifrado 14.4bps

(Gp:) PPP 19.2Kbps

Plataforma de Acceso actual

Cómo defendernos ?

VPN(1)

Transmisión: Líneas telefónicas

Alto tiempo de establecimiento de conexión,

Baja velocidad de transmisión,

Cantidad limitada de líneas de acceso,

Sin opción de contingencia automática,

Obsolescencia de los equipos utilizados.

Cómo defendernos ?

VPN(2)

Virtual Private Network – VPN,

Es una red privada virtual, que utiliza como medio de transmisión una red publica (como Internet) o privada para conectarse de manera segura con otra red .

Cómo defendernos ?

VPN(3)

VPNs

Operación independiente

del medio de tx.

Seguridad

Costo-Beneficio

Flexibilidad

Cómo defendernos ?

VPN(6)

El equipo de VPN realiza funciones de autenticación, encripción, chequeo de integridad y autenticidad de la información

(Gp:) X

(Gp:) Y

(Gp:) A

(Gp:) B

(Gp:) Pago Pago

(Gp:) ontrol

(Gp:) P

(Gp:) l

(Gp:) X Y

(Gp:) C

Por qué son seguras las VPNs ?

Cómo defendernos ?

VPN(12)

X y Y son VPN Gateway que van a establecer un túnel seguro

Por medio de certificados digitales Y conoce a X

X conoce a Y

(Gp:) X

(Gp:) Y

(Gp:) A

(Gp:) B

Por qué son seguras las VPNs ?

Cómo defendernos ?

VPN(13)

X y Y realizan un intercambio seguro de llaves y acuerdan una clave secreta con la cual cifrarán los datos

El cifrado de los datos se hace con algoritmos robustos como 3DES cuyas claves pueden ser de 168 bits (DES: clave de 56 bits)

(Gp:) X

(Gp:) Y

(Gp:) A

(Gp:) B

Por qué son seguras las VPNs ?

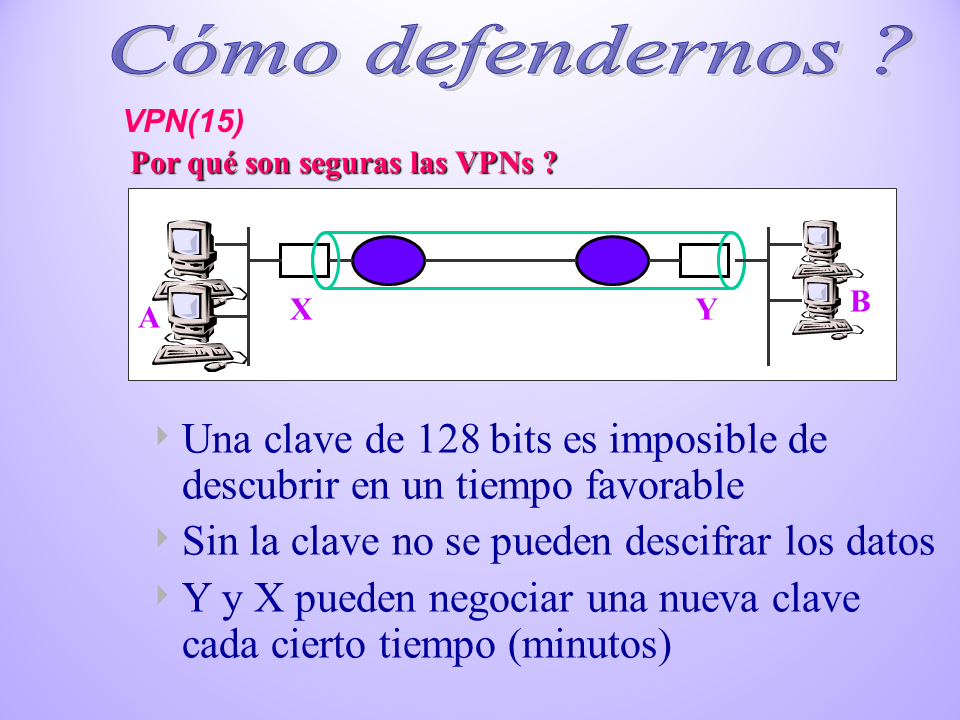

Cómo defendernos ?

VPN(14)

Una clave de 128 bits es imposible de descubrir en un tiempo favorable

Sin la clave no se pueden descifrar los datos

Y y X pueden negociar una nueva clave cada cierto tiempo (minutos)

(Gp:) X

(Gp:) Y

(Gp:) A

(Gp:) B

Por qué son seguras las VPNs ?

Cómo defendernos ?

VPN(15)

Criterios para seleccionar una VPN

Body: Cumplir recomendaciones de Superbancaria,

Cumplir estándares internacionales para VPN,

Flexibilidad – Gestión remota,

Desempeño,

Costo,

Seguridad.

Cómo defendernos ?

VPN(22)

Cómo defendernos ?

PKI

PKI – Problemática Actual

(Gp:) Correo

Intermediarios

Financieros

(Gp:) Correo

Usuarios

Internos

(Gp:) Certificados

Digitales Servidores Web

(Gp:) Autenticación

de Usuarios

Portal de

Seguridad

(Gp:) Múltiples Módulos

De Seguridad

PKI – Definición

Body: Infraestructura de seguridad de gran alcance con servicios basados en técnicas y conceptos de llaves públicas

PKI – Funciones

Body: Brindar interoperabilidad entre sistemas.

Facilitar seguridad en las operaciones.

Fomentar el desarrollo del Comercio Electrónico – Mecanismos.

PKI – Componentes (cont.)Ciclo de vida de un Certificado

Inicialización

Generación

Cancelación

Registro

Generación par de llaves

Creación y distribución del Certificado

Difusión de Certificados

Copias de respaldo

Recuperación

Validación

Actualización de llaves

Expiración

Revocación

Historial

Archivo

PKI – Componentes (cont.)

Body: CA – Autoridad ó Entidad Certificadora

Es la entidad que genera los certificados.

Implementa las politicas definidas.

Usa un procedimiento de cómo se van a utilizar los certificados.

PKI – Componentes (cont.)

Body: RA – Autoridad ó Entidad de Registro

Es un servicio subordinado de la CA.

Ofrece facilidad en la delegación de tareas para esquemas de organizaciones distribuidas.

PKI – Componentes (cont.)

Body: Repositorio de Certificados

Lugar en donde se almacenan los certificados.

Llamado también directorio.

LDAP (Lightweight Directory Access Protocol)

Es un estándar adoptado por los sistemas de PKI.

Soporta gran cantidad de usuarios.

Es fácilmente escalable.

Es eficiente para requerimientos de búsqueda.

Está basado en un estándar abierto (RFC 1777).

PKI – Componentes (cont.)

Body: CRL – Certificate Revocation List

Es un directorio usado por las aplicaciones cliente para verificar la validez de un certificado digital.

Hay incertidumbre de la actualización del directorio

Una alternativa es el procedimiento naciente OCSP (On-line Certificate Status Protocol)

PKI – Arquitectura

(Gp:) Repositorio

(Gp:) Usuarios finales

(Gp:) Organizaciones

(Gp:) Autoridad

de Registro

(Gp:) RA

(Gp:) Autoridad de

Certificación

(Gp:) CA

(Gp:) CVS

(Gp:) Núcleo de la PKI

Solicitud

Validación

Aprobación

Registro

Informar

Expide

Genera copias

Revoca

Expiración

Histórico

Actualiza CRL

Actualiza CVL

(Gp:) CRL

(Gp:) CVL

Atiende

consultas

Lan–Internet

(Gp:) X

Página anterior Página anterior |   Volver al principio del trabajo Volver al principio del trabajo | Página siguiente  |